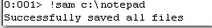

从WinDbg中的转储查看操作系统版本和SP详细信息

这是一个很常见的问题,我们几乎总是遇到。想象一下这样一种情况,我们从某个地方得到一个内存转储,想看看在那里运行的是什么操作系统,安装了什么SP。。为此,有一个非常简单的命令。

0:000>vertarget

Windows 7 Version 7601 (Service Pack 1) MP (8 procs) Free x86 compatible

Product: WinNt, suite: SingleUserTS

kernel32.dll version: 6.1.7601.24475 (win7sp1_ldr.190516-0600)

Machine Name:

Debug session time: Fri Dec 6 09:36:00.000 2019 (UTC + 8:00)

System Uptime: 0 days 0:51:15.649

Process Uptime: 0 days 0:00:41.000

Kernel time: 0 days 0:00:05.000

User time: 0 days 0:00:13.000