一、介绍

这是我的《

Advanced .Net Debugging

》这个系列的第四篇文章。今天这篇文章的标题虽然叫做“基本调试任务”,但是这章的内容还是挺多的。由于内容太多,故原书的第三章内容我分两篇文章来写。上一篇我们了解了一些调试技巧,比如:单步调试、下断点、过程调试等,这篇文章主要涉及的内容是对象的转储,内存的转储,值类型的转储,引用类型的转储、数组的转储、异常的转储等。

第一次说到“转储”,可能大家不知道什么意思,其实就是把我们想要的内容输出出来或者说是打印出来,方便我们分析问题。

SOSEX扩展的内容我就省略了,因为我这个系列的是基于 .NET 8 版本来写的,SOSEX是基于 .NET Framework 版本的,如果大家想了解其内容,可以查看我的【高级调试】系列

(我当前写的是《

Advanced .Net Debugging

》系列,是不一样的),当然,也可以看原书。【高级调试】系列主要是集中在 .NET Framework 版本的。如果我们想成为一名合格程序员,这些调试技巧都是必须要掌握的。

如果在没有说明的情况下,所有代码的测试环境都是 Net 8.0,如果有变动,我会在项目章节里进行说明。好了,废话不多说,开始我们今天的调试工作。

调试环境我需要进行说明,以防大家不清楚,具体情况我已经罗列出来。

操作系统:Windows Professional 10

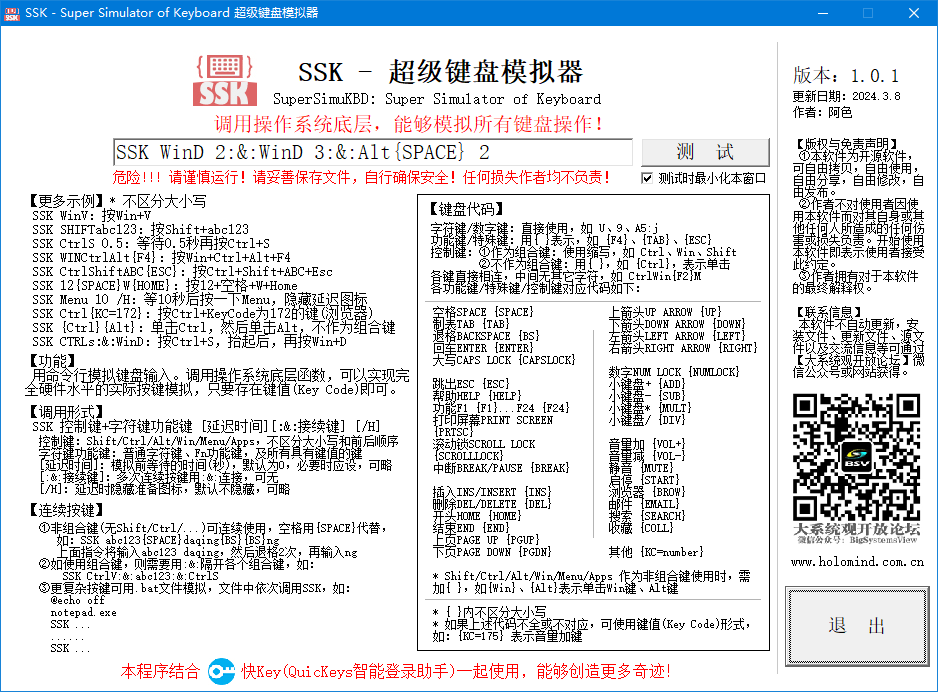

调试工具:Windbg Preview(Debugger Client:1.2306.1401.0,Debugger engine:10.0.25877.1004)和 NTSD(10.0.22621.2428 AMD64)

下载地址:可以去Microsoft Store 去下载

开发工具:Microsoft Visual Studio Community 2022 (64 位) - Current版本 17.8.3

Net 版本:.Net 8.0

CoreCLR源码:

源码下载

二、调试源码

废话不多说,本节是调试的源码部分,没有代码,当然就谈不上测试了,调试必须有载体。

2.1、ExampleCore_3_1_6

1 usingSystem.Diagnostics;2

3 namespaceExampleCore_3_1_64 {5 public classObjTypes6 {7 public structCoordinate8 {9 public intxCord;10 public intyCord;11 public intzCord;12

13 public Coordinate(int x, int y, intz)14 {15 xCord =x;16 yCord =y;17 zCord =z;18 }19 }20

21 privateCoordinate coordinate;22

23 int[] intArray = [1, 2, 3, 4, 5];24

25 string[] strArray = ["Welcome", "to", "Advanced", ".NET", "Debugging"];26

27 static void Main(string[] args)28 {29 Coordinate point = new Coordinate(100, 100, 100);30 Console.WriteLine("Press any key to continue(AddCoordinate)");31 Console.ReadKey();32 ObjTypes ob = newObjTypes();33 ob.AddCoordinate(point);34

35 Console.WriteLine("Press any key to continue(Arrays)");36 Console.ReadKey();37 ob.PrintArrays();38

39 Console.WriteLine("Press any key to continue(Generics)");40 Console.ReadKey();41 Comparer<int> c = new Comparer<int>();42 Console.WriteLine("Greater:{0}", c.GreaterThan(5, 10));43

44 Console.WriteLine("Preaa any key to continue(Exception)");45 Console.ReadKey();46 ob.ThrowException(null);47 }48

49 public voidAddCoordinate(Coordinate coord)50 {51 coordinate.xCord +=coord.xCord;52 coordinate.yCord +=coord.yCord;53 coordinate.zCord +=coord.zCord;54

55 Console.WriteLine("x:{0},y:{1},z:{2}", coordinate.xCord, coordinate.yCord, coordinate.zCord);56 }57

58 public voidPrintArrays()59 {60 foreach (int i inintArray)61 {62 Console.WriteLine("Int:{0}", i);63 }64 foreach (string s instrArray)65 {66 Console.WriteLine("Str:{0}", s);67 }68 }69

70 public void ThrowException(ObjTypes?obj)71 {72 if (obj == null)73 {74 throw new ArgumentException("Obj cannot be null");75 }76 }77 }78 public class Comparer<T> whereT : IComparable79 {80 publicT GreaterThan(T d, T d2)81 {82 int ret =d.CompareTo(d2);83 if (ret > 0)84 {85 returnd;86 }87 else

88 {89 returnd2;90 }91 }92

93 publicT LessThan(T d, T d2)94 {95 int ret =d.CompareTo(d2);96 if (ret < 0)97 {98 returnd;99 }100 else

101 {102 returnd2;103 }104 }105 }106 }View Code

2.2、ExampleCore_3_1_7

1 namespaceExampleCore_3_1_72 {3 internal classProgram4 {5 static void Main(string[] args)6 {7 var person = newPerson();8 Console.ReadLine();9 }10 }11 internal classPerson12 {13 public int Age = 20;14

15 public string Name = "jack";16 }17 }View Code

2.3、ExampleCore_3_1_8

1 namespaceExampleCore_3_1_82 {3 internal classProgram4 {5 static void Main(string[] args)6 {7 Console.WriteLine("Welcome to .NET Advanced Debugging!");8

9 Person person = new Person() { Name = "PatrickLiu", Age = 32, HomeAddress = new Address() { Country = "China", Province = "冀州", City = "直隶总督府", Region = "广平大街23号", PostalCode = "213339"} };10

11 Console.WriteLine($"名称:{person.Name},地址:{person.HomeAddress}");12

13 Console.Read();14 }15 }16

17 public classPerson18 {19 public int Age { get; set; }20 public string? Name { get; set; }21 public Address? HomeAddress { get; set; }22 }23

24 public classAddress25 {26 public string? Country { get; set; }27 public string? Province { get; set; }28 public string? City { get; set; }29 public string? Region { get; set; }30 public string? PostalCode { get; set; }31 public override stringToString()32 {33 return $"{Country}-{Province}-{City}-{Region}-{PostalCode}";34 }35 }36 }View Code

三、基础知识

本节的内容也很多,本来打算这篇文章分为:3.1、3.2、3.3、3.4、3.5、3.6 共 6 节就将原书的第三章剩下的内容全部写完,但是内容太多,就只保留一节了。便于学习和阅读。下一篇,怎么排版再定吧。

3.1、对象检查

本节,我们将介绍一些命令用来分析程序的状态,以确定程序的故障。我们先来介绍非托管调试器中一些常用的命令,然后在介绍在 SOS 调试扩展中针对托管代码调试的命令。

3.1.1、内存转储

A、基础知识

在调试器中有很多命令都可以转储内存的内容,这个方式非常底层,从内存地址上观察地址上的内容。最常使用的命令是【d(显示内存)】,比如:【dp】命令。根据转储的数据类型不同,命令【d】也有很多不同的变化,比如:du,dw,db,da 等,如果想了解更多,可以查看 Windbg 的帮助文档,命令是【.hh】。

其他一些变化形式:

。du 命令把被转储的内存视作为 Unicode 字符。

。da 命令把被转储的内存视作为 ASCII字符。

。dw 命令把被转储的内存视作为字(word)。

。db 命令把被转储的内存视作为字节值和 ASCII 字符。

。dq 命令把被转储的内存视作为四字值(quad word)。

B、眼见为实:

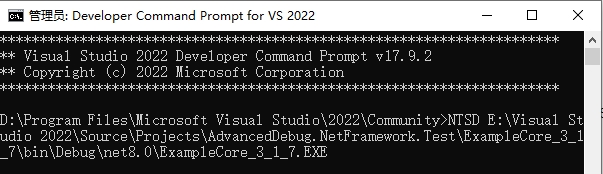

1)、NTSD 调试

调试源码:ExampleCore_3_1_7

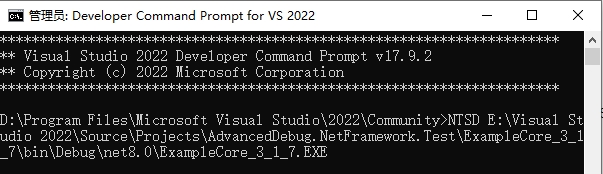

我们编译项目,打开【Visual Studio 2022 Developer Command Prompt v17.9.2】,输入命令:NTSD E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.EXE。

打开【NTSD】调试器窗口。

继续使用【g】命令,运行调试器,等调试器卡住后,按【ctrl+c】组合键键入调试器的中断模式。

切换到主线程,执行命令【~0s】。

1 0:009> ~0s2 coreclr!GetThreadNULLOk+0x1e [inlined in coreclr!CrstBase::Enter+0x32]:3 00007ff9`bd119fa2 488b34c8 mov rsi,qword ptr [rax+rcx*8] ds:0000026c`600cb0b0=0000026c600ba2d0

使用【!clrstack -a】查看托管代码的线程调用栈。

1 0:000> !clrstack -a2 OS Thread Id: 0x954 (0)3 Child SP IP Call Site4 000000785C77DCE8 00007ff9bd119fa2 [ExternalMethodFrame: 000000785c77dce8]5 ......(省略了)6 000000785C77E4D0 00007FF95D621987 ExampleCore_3_1_7.Program.Main(System.String[])7 PARAMETERS:8 args (0x000000785C77E520) = 0x0000026c64808ea0

9 LOCALS:10 0x000000785C77E508 = 0x0000026c64809640

0x0000026c64809640

红色标注的就是 Person 类型的局部变量 person 的地址。我们可以使用【!dumpobj /d 0x0000026c64809640】查看 person 的详情。

1 0:000> !dumpobj /d 0x0000026c64809640

2 Name: ExampleCore_3_1_7.Person3 MethodTable: 00007ff95d6d93e0(方法表地址)4 EEClass: 00007ff95d6e1f185 Tracked Type: false

6 Size: 32(0x20) bytes7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff95d591188 4000001 10 System.Int32 1 instance 20Age11 00007ff95d60ec08 4000002 8 System.String 0instance 000002acf67a04a0 Name12 0:000>

同样,我们可以使用【dp】命令也能看到 person 的详情信息,只是不是很直观。

1 0:000> dp 0x0000026c64809640

2 0000026c`6480964000007ff9`5d6d93e0 000002ac`f67a04a03 0000026c`64809650 00000000`00000014 00000000`00000000

4 0000026c`64809660 00007ff9`5d666666fa8 00000000`00000000

5 0000026c`64809670 00000000`0000000000007ff9`5d60ec086 0000026c`648096800065006b`0000000c 006c0065`006e00727 0000026c`64809690 0064002e`00320033 00000000`006c006c8 0000026c`648096a0 00000000`0000000000007ff9`5d700d689 0000026c`648096b0 00000000`00000000 00000000`00000000

上面使用【!dumpobj】和【dp】命令我们找到的方法表地址都是一样的。

000002ac`f67a04a0

这个项就是 Name 域的地址,因为 Name 是引用类型,所以这里是一个地址。我们可以继续使用【!dumpobj /d 000002ac`f67a04a0】来验证。

1 0:000> !dumpobj /d 000002ac`f67a04a02 Name: System.String3 MethodTable: 00007ff95d60ec084 EEClass: 00007ff95d5ea5005 Tracked Type: false

6 Size: 30(0x1e) bytes7 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll8 String: jack(我们赋的值)9 Fields:10 MT Field Offset Type VT Attr Value Name11 00007ff95d591188 400033b 8 System.Int32 1 instance 4_stringLength12 00007ff95d59b538 400033c c System.Char 1instance 6a _firstChar13 00007ff95d60ec08 400033a c8 System.String 0 static 000002acf67a0008 Empty

我们可以使用【dumpobj】命令,当然也可以使用【dp】命令,都可以看到想看到的信息,不过是【dp】可读性差很多。

如果我们查看命令如何使用,可以使用【.hh】命令。

效果如图:

就能打开调试的帮助文件。

我们可以打开【索引】选项,查看我们想要查看的命令。

2)、Windbg Preview 调试

调试源码:ExampleCore_3_1_7

我们编译项目,打开 Windbg,点击【文件】----》【Launch executable】附加程序 ExampleCore_3_1_7.exe,打开调试器的界面,程序已经处于中断状态。由于显示的内容太多,我们可以使用【.cls】命令清空调试器的界面。我们使用【g】命令继续运行程序,调试器会在【Console.ReadLine()】这行代码处卡住,我们点击【break】按钮,就可以调试程序了。

查看是否在主线程,如果不是,切换到主线程,执行命令【~0s】。

1 0:006> ~0s2 ntdll!NtReadFile+0x14:3 00007ffa`9576ae54 c3 ret

我们查看一下当前托管的线程栈,执行命令【!clrstack -a】。

1 0:000> !clrstack -a2 OS Thread Id: 0x8fc (0)3 Child SP IP Call Site4 000000D30A57E230 00007ffa9576ae54 [InlinedCallFrame: 000000d30a57e230]5 000000D30A57E230 00007ff9e4f076eb [InlinedCallFrame: 000000d30a57e230]6 ......(省略了)7

8 000000D30A57E580 00007ff95e471987 ExampleCore_3_1_7.Program.Main(System.String[]) [E:\Visual Studio\..\ExampleCore_3_1_7\Program.cs @ 8]9 PARAMETERS:10 args (0x000000D30A57E5D0) = 0x0000021dc3808ea0

11 LOCALS:12 0x000000D30A57E5B8 = 0x0000021dc3809640

0x0000021dc3809640

红色标注的就是 Person 类型的局部变量 person 的地址。我们直接使用【dp】命令转储出 person 的值。

1 0:000> dp 0x0000021dc3809640

2 0000021d`c3809640 00007ff9`5e5293e0 0000025e`558d04a03 0000021d`c3809650 00000000`00000014 00000000`00000000

4 0000021d`c3809660 00007ff9`5e3a5fa8 00000000`00000000

5 0000021d`c3809670 00000000`0000000000007ff9`5e45ec086 0000021d`c3809680 0065006b`0000000c 006c0065`006e00727 0000021d`c3809690 0064002e`00320033 00000000`006c006c8 0000021d`c38096a0 00000000`0000000000007ff9`5e550d689 0000021d`c38096b0 00000000`00000000 00000000`00000000

最左边的一列给出了每行内存的起始地址,后面是内存的内容。

00007ff9`5e5293e0

红色标注的就是方法表。我们可以验证。执行命令【!dumpheap -type Person】。

1 0:000> !dumpheap -type Person2 Address MT Size3 021dc3809640 7ff95e5293e0 32

4

5 Statistics:6 MT Count TotalSize Class Name7 7ff95e5293e0 1 32ExampleCore_3_1_7.Person8 Total 1 objects, 32 bytes

7ff95e5293e0

和

00007ff9`5e5293e0

两个值是一样的。

虽然直接输出内存的内容很有用,但是阅读起来就很麻烦。当我们调试托管代码的时候,使用 SOS 扩展命令会提供更直接的信息。

如果我们想查看有关调试器的各种命令。我们可以使用【.hh】帮助文件。

同样能打开调试器的帮助窗口。

3.1.2、值类型的转储

A、基础知识

我们知道.NET 的类型分为值类型和引用类型,那我们如何判断一个指针指向的是否是值类型呢,最佳的方式就是使用【dumpobj】命令,但它只对引用类型有效。【dumpobj】命令的参数是一个指向引用类型的指针,如果指针指向的是值类型,【dumpobj】命令就会输出:<Note:this object has an invalid CLASS field>Invalid object。

B、眼见为实

1)、NTSD 调试

调试源码:ExampleCore_3_1_6

1.1)、查看独立的值类型

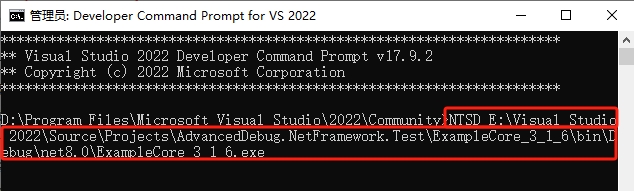

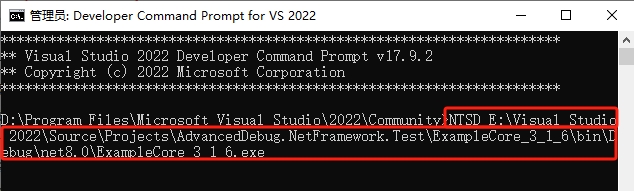

编译项目,打开【Visual Studio 2022 Developer Command Prompt v17.9.2】命令行工具,输入命令【NTSD E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.exe】。

打开【NTSD】调试器窗口。

输出内容太多,使用【.cls】命令,清理一下屏幕。然后使用【g】命令,运行调试器。调试器输出:Press any key to continue(AddCoordinate),如图:

输入【ctrl+c】组合键进入中断模式。我们现在查看一下托管线程栈,可以使用【!clrstack -a】命令。

1 0:002> !clrstack -a2 OS Thread Id: 0x1764 (2)3 Unable to walk the managed stack. The current thread islikely not a4 managed thread. You can run !threads to get a list of managed threads in

5 the process6 Failed to start stack walk: 80070057

如图:

该命令执行错误,提示不是一个有效的托管线程,由于我们是手动中断程序的执行,调试器的线程上下文是在调试器线程上,它是一个非托管线程,因此,在执行该命令之前,需要切换到托管线程的上下文中。执行命令【~0s】。

1 0:002> ~0s2 ntdll!NtDeviceIoControlFile+0x14:3 00007ffb`2fdaae74 c3 ret4 0:000>

我们再次执行【!clrstack -a】命令。

1 0:000> !clrstack -a2 OS Thread Id: 0x2c1c (0)3 Child SP IP Call Site4 000000CD41F7E5E8 00007ffb2fdaae74 [InlinedCallFrame: 000000cd41f7e5e8]5 000000CD41F7E5E8 00007ffb1b68787a [InlinedCallFrame: 000000cd41f7e5e8]6 。。。。。。(省略了)7 000000CD41F7E770 00007FF9F55919B6 ExampleCore_3_1_6.ObjTypes.Main(System.String[])8 PARAMETERS:9 args (0x000000CD41F7E840) = 0x000002a492808ea0

10 LOCALS:11 0x000000CD41F7E820 = 0x0000006400000064

12 0x000000CD41F7E818 = 0x0000000000000000

13 0x000000CD41F7E810 = 0x0000000000000000

这时,【clrstack】命令输出了托管线程的栈回溯,包括每个栈帧的局部变量和参数。我们主要关注【

ExampleCore_3_1_6.ObjTypes.Main

】栈帧和地址【

0x000000CD41F7E820

】上的局部变量。【

0x000000CD41F7E820

】这个地址我们不知道它指向的是一个值类型还是引用类型。我们可以使用【dumpobj】命令做一个测试,因为该命令只对引用类型实例起作用。

1 0:000> !dumpobj 0x000000CD41F7E820

2 <Note: this object has an invalid CLASS field>

3 Invalid object

从这个输出结果可以知道,这个指针指向的肯定不是引用类型。我们可以通过命令【r】验证一下,可以观察【rsp】寄存器,它保存的是当前栈指针。

1 0:000>r2 rax=0000000000000007 rbx=000000cd41f7e550 rcx=00000000000001c83 rdx=0000000000000000 rsi=0000000000000000 rdi=00000000000001c84 rip=00007ffb2fdaae74 rsp=000000cd41f7e388 rbp=000000cd41f7e4905 r8=000000cd41f7e388 r9=000000cd41f7e490 r10=0000000000000000

6 r11=0000000000000246 r12=000000cd41f7e8a0 r13=0000000000000004

7 r14=0000000000000003 r15=000000cd41f7ea008 iopl=0nv up ei pl zr na po nc9 cs=0033 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000244

10 ntdll!NtDeviceIoControlFile+0x14:11 00007ffb`2fdaae74 c3 ret

【rsp】寄存器的值是:000000CD41F7E388,我们正在分析的地址是:0x000000CD41F7E820,连个地址非常接近,说明我们分析的地址是栈地址,也就是这个地址存储的是值类型的值。

我们可以使用【dp】命令查看一下具体的内容。

1 0:000> dp 0x000000CD41F7E820

2 000000cd`41f7e820 00000064`00000064 00000000`00000064

3 000000cd`41f7e830 000000cd`41f7e860 00007ffa`550da1a34 000000cd`41f7e840 000002a4`92808ea0 000000cd`41f7ee885 000000cd`41f7e850 000000cd`41f7ee88 000000cd`41f7ea796 000000cd`41f7e860 000000cd`41f7e910 00000000`0000001d7 000000cd`41f7e870 000000cd`41f7ea88 00007ffa`550614c98 000000cd`41f7e880 00000000`00000000 00000000`00000130

9 000000cd`41f7e890 000000cd`41f7ea88 00007ffa`54f8a456

00000064

的十进制的值就是100。后面有三个域的值是0x64。

1 0:000> ? 00000064

2 Evaluate expression: 100 = 00000000`00000064

1.2)、查看嵌入在引用类型中的值类型。

编译项目,打开【Visual Studio 2022 Developer Command Prompt v17.9.2】命令行工具,输入命令【NTSD E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.exe】。

打开【NTSD】调试器窗口。

输出内容太多,使用【.cls】命令,清理一下屏幕。然后使用【g】命令,运行调试器。调试器输出:Press any key to continue(AddCoordinate),如图:

按组合键【ctrl+c】,进入中断模式。我们直接使用【!bpmd ExampleCore_3_1_6 ExampleCore_3_1_6.ObjTypes.AddCoordinate】命令,在 ObjTypes 类型上的 AddCoordinate 的方法上设置断点。

1 0:009> !bpmd ExampleCore_3_1_6 ExampleCore_3_1_6.ObjTypes.AddCoordinate2 MethodDesc =00007FF9F56301083 Adding pending breakpoints...

我们继续运行调试器。

0:000>g

(131c.3ca0): CLR notification exception-code e0444143 (first chance)

JITTED ExampleCore_3_1_6!ExampleCore_3_1_6.ObjTypes.AddCoordinate(Coordinate)

Setting breakpoint: bp 00007FF9F43B1CD0 [ExampleCore_3_1_6.ObjTypes.AddCoordinate(Coordinate)]

。。。

重新设置断点,除非并中断执行。我们执行【!clrstack -a】命令查看一下托管线程栈。

1 0:000> !clrstack -a2 OS Thread Id: 0x3df8 (0)3 Child SP IP Call Site4 00000085A277E468 00007ffb2d7f9202 [HelperMethodFrame: 00000085a277e468] System.Diagnostics.Debugger.BreakInternal()5 00000085A277E570 00007FFA4FC654DA System.Diagnostics.Debugger.Break()6

7 00000085A277E5A0 00007FF9F0AB1D1A ExampleCore_3_1_6.ObjTypes.AddCoordinate(Coordinate)8 PARAMETERS:9 this (0x00000085A277E600) = 0x00000264de809ce0

10 coord (0x00000085A277E628) = 0x0000006400000064

11

12 00000085A277E600 00007FF9F0AB1A11 ExampleCore_3_1_6.ObjTypes.Main(System.String[])13 PARAMETERS:14 args (0x00000085A277E6D0) = 0x00000264de808ea0

15 LOCALS:16 0x00000085A277E6B0 = 0x0000006400000064

17 0x00000085A277E6A8 = 0x00000264de809ce0

18 0x00000085A277E6A0 = 0x0000000000000000

我们主要关注【

ExampleCore_3_1_6.ObjTypes.AddCoordinate

】栈帧和【this】指针。【this】指针指向的是当前的引用类型实例。我们可以使用【dumpobj】命令输出看一下。

1 0:000> !dumpobj /d 0x00000264de809ce0

2 Name: ExampleCore_3_1_6.ObjTypes3 MethodTable: 00007ff9f0b602384 EEClass: 00007ff9f0b4fcb85 Tracked Type: false

6 Size: 48(0x30) bytes7 File: E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff9f0b601c8 4000001 18 ...jTypes+Coordinate 1 instance 00000264de809cf8 coordinate11 00007ff9f0a99df8 4000002 8 System.Int32[] 0instance 00000264de809d10 intArray12 00007ff9f0b3fac8 4000003 10 System.String[] 0 instance 00000264de809d80 strArray

红色标注的【coordinate】就是引用类型包含一个值类型的例子。【MT、Field、Offset、Type、VT、Attr、Value和 Name】这些域具体的意思,可以查看图表。

我们有两种方式可以查看【coordinate】变量的具体值。第一种,使用【dp】命令。命令的参数分别是引用类型对象的地址(0x00000264de809ce0)和偏移(0x18)。

1 0:000> dp 0x00000264de809ce0+0x18

2 00000264`de809cf8 00000000`00000000 00000000`00000000

3 00000264`de809d08 00000000`0000000000007ff9`f0a99df84 00000264`de809d18 00000000`00000005 00000002`00000001

5 00000264`de809d28 00000004`00000003 00000000`00000005

6 00000264`de809d38 00000000`0000000000007ff9`f0bb44687 00000264`de809d48 00000000`00000000 00000000`00000000

8 00000264`de809d58 00000000`00000000 00000000`00000000

9 00000264`de809d68 00000000`00000000 00007ff9`f0bb3de0

第二种就是使用【!dumpvc mt addr】直接查看值类型,更直接。

1 0:000> !dumpvc 00007ff9f0b601c8 00000264de809cf82 Name: ExampleCore_3_1_6.ObjTypes+Coordinate3 MethodTable: 00007ff9f0b601c84 EEClass: 00007ff9f0b4fd305 Size: 32(0x20) bytes6 File: E:\Visual Studio 2022\Source\...\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll7 Fields:8 MT Field Offset Type VT Attr Value Name9 00007ff9f0a21188 4000005 0 System.Int32 1 instance 0xCord10 00007ff9f0a21188 4000006 4 System.Int32 1 instance 0yCord11 00007ff9f0a21188 4000007 8 System.Int32 1 instance 0 zCord

2)、Windbg Preview 调试。

调试源码:ExampleCore_3_1_6

2.1)、查看独立的值类型

编译项目,打开 Windbg,点击【文件】----》【launch executable】附加程序,打开调试器的界面,程序已经处于中断状态。我们使用【g】命令,继续运行程序,控制台程序输出:Press any key to continue(AddCoordinate),我们的调试器也处于卡住的状态。此时点击【break】按钮,就可以调试程序了。

首先,我们希望显示出托管调用栈以及相关的局部变量。使用【!clrstack -a】命令获取这些信息。

1 0:001> !clrstack -a2 OS Thread Id: 0x239c (1)3 Unable to walk the managed stack. The current thread islikely not a4 managed thread. You can run !clrthreads to get a list of managed threads in

5 the process6 Failed to start stack walk: 80070057

【clrstack】命令出错了,错误原因是当前的线程上下文并不是一个有效的托管线程。由于我们手动的中断程序的执行,调试器的线程上下文是在调试器线程上,而这个线程是非托管的线程。因此,在执行【clrstack】命令之前,首先必须切换到托管线程上下文。使用【~】命令将上下文切换到线程0。

1 0:001> ~0s2 ntdll!NtDeviceIoControlFile+0x14:3 00007ffa`9576ae74 c3 ret

然后,再次执行【clrstack】命令。

1 0:000> !clrstack -a2 OS Thread Id: 0x584 (0)3 Child SP IP Call Site4 000000F06737E948 00007ffa9576ae74 [InlinedCallFrame: 000000f06737e948]5 000000F06737E948 00007ffa4f72787a [InlinedCallFrame: 000000f06737e948]6 ......(省略了)7

8 000000F06737EAD0 00007ff95dd019b6 ExampleCore_3_1_6.ObjTypes.Main(System.String[]) [E:\Visual Studio\...\ExampleCore_3_1_6\Program.cs @ 29]9 PARAMETERS:10 args (0x000000F06737EBA0) = 0x0000020f54808ea0

11 LOCALS:12 0x000000F06737EB80 = 0x0000006400000064

13 0x000000F06737EB78 = 0x0000000000000000

14 0x000000F06737EB70 = 0x0000000000000000

这就是【clrstack】命令输出的托管线程的栈回溯,包括每个栈帧的局部变量和参数。在调用栈中,我们主要关注的是 Main 栈帧和位于地址

0x000000F06737EB80

上的局部变量(红色标注的)。

由于我们不知道这个局部变量指向的是值类型还是引用类型,因此我们可以使用【dumpobj】做一下判断。

1 0:000> !dumpobj 0x000000F06737EB80

2 <Note: this object has an invalid CLASS field>

3 Invalid object

从命令的输出结果中可以看出,该地址的肯定不是引用类型。我们来验证,值类型被保存在栈上,如果发现某个地址位于当前栈指针的附近,那就可以证明是值类型了。我们使用【r】命令,观察

rsp

寄存器(保存的是当前栈指针)。

1 0:000>r2 rax=0000000000000007 rbx=000000f06737e8b0 rcx=0000000000000058

3 rdx=0000000000000000 rsi=0000000000000000 rdi=0000000000000058

4 rip=00007ffa9576ae74 rsp=000000f06737e6e8 rbp=000000f06737e7f05 r8=000000f06737e6e8 r9=000000f06737e7f0 r10=0000000000000000

6 r11=0000000000000130 r12=000000f06737ec00 r13=0000000000000004

7 r14=0000000000000003 r15=000000f06737ed608 iopl=0nv up ei pl zr na po nc9 cs=0033 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000244

10 ntdll!NtDeviceIoControlFile+0x14:11 00007ffa`9576ae74 c3 ret

在

rsp

寄存器中包含的值:

000000f06737e6e8,它非常接近我们分析的地址:

0x000000F06737EB80

。说明我们分析的地址就是一个栈地址,我们使用【dp】查看一下详情。

1 0:000> dp 0x000000F06737EB80

2 000000f0`6737eb80 00000064`00000064 00000000`00000064

3 000000f0`6737eb90 000000f0`6737ebc0 00007ff9`bd85a1a34 000000f0`6737eba0 0000020f`54808ea0 000000f0`6737f1e85 000000f0`6737ebb0 000000f0`6737f1e8 000000f0`6737edd96 000000f0`6737ebc0 000000f0`6737ec70 00000000`0000001d7 000000f0`6737ebd0 000000f0`6737ede8 00007ff9`bd7e14c98 000000f0`6737ebe0 00000000`00000000 00000000`00000130

9 000000f0`6737ebf0 000000f0`6737ede8 00007ff9`bd70a456

00000064

红色标注的十进制的值就是100。

1 0:000> ? 00000064

2 Evaluate expression: 100 = 00000000`00000064

有三个

00000064

,分别对应 Coordinate 类型的各个域。

2.2)、查看引用类型中的值类型

【

2.1 的例子

】

我们看到了如何显示在函数内声明的值类型的内容。通常,值类型被嵌入在引用类型中并被保存在托管堆上。在这种情况下,我们不能直接使用内存转储命令,而需要借助一些辅助命令来转储值类型。

编译项目,打开 Windbg,点击【文件】----》【launch executable】附加程序,打开调试器的界面,程序已经处于中断状态。我们使用【g】命令,继续运行程序,控制台程序输出:Press any key to continue(AddCoordinate),我们的调试器也处于卡住的状态。此时点击【break】按钮,就可以调试程序了。

由于我们是人工中断程序的执行,当前的线程上下文是调试器的线程上下文不是托管线程上下文,我们必须切换到托管线程的上下文,执行命令【~0s】。

1 0:007> !bpmd ExampleCore_3_1_6 ExampleCore_3_1_6.ObjTypes.AddCoordinate2 MethodDesc =00007FF9EDAA01083 Adding pending breakpoints...

断点设置好后,我们继续执行调试器,执行命令【g】。

1 0:007>g2 (3310.3864): CLR notification exception -code e0444143 (first chance)3 JITTED ExampleCore_3_1_6!ExampleCore_3_1_6.ObjTypes.AddCoordinate(Coordinate)4 Setting breakpoint: bp 00007FF9ED9F1CE0 [ExampleCore_3_1_6.ObjTypes.AddCoordinate(Coordinate)]5 Breakpoint 0hit6 ExampleCore_3_1_6!ExampleCore_3_1_6.ObjTypes.AddCoordinate:7 00007ff9`ed9f1ce0 55 push rbp

当前我们的调试器线程上下文也自动切换到托管线程的上下文,可以直接执行【!clrstack -a】命令。

1 0:000> !clrstack -a2 OS Thread Id: 0x3864 (0)3 Child SP IP Call Site4 000000DEBDF7E968 00007ff9ed9f1ce0 ExampleCore_3_1_6.ObjTypes.AddCoordinate(Coordinate) [E:\Visual Studio\.\ExampleCore_3_1_6\Program.cs @ 48]5 PARAMETERS:6 this (<CLR reg>) = 0x0000027eb4409ce0

7 coord (<CLR reg>) = 0x000000debdf7e998

8

9 000000DEBDF7E970 00007ff9ed9f1a11 ExampleCore_3_1_6.ObjTypes.Main(System.String[]) [E:\Visual Studio\..\ExampleCore_3_1_6\Program.cs @ 31]10 PARAMETERS:11 args (0x000000DEBDF7EA40) = 0x0000027eb4408ea0

12 LOCALS:13 0x000000DEBDF7EA20 = 0x0000006400000064

14 0x000000DEBDF7EA18 = 0x0000027eb4409ce0

15 0x000000DEBDF7EA10 = 0x0000000000000000

0x0000027eb4409ce0

红色标注的是 this 指针。this 指针指向当前的对象实例。我们使用【!dumpobj】命令查看一下 this 指针。

1 0:000> !dumpobj /d 0x0000027eb4409ce0

2 Name: ExampleCore_3_1_6.ObjTypes3 MethodTable: 00007ff9edaa02384 EEClass: 00007ff9eda8fca85 Tracked Type: false

6 Size: 48(0x30) bytes7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff9edaa01c8 4000001 18 ...jTypes+Coordinate 1instance 0000027eb4409cf8 coordinate11 00007ff9ed9d9df8 4000002 8 System.Int32[] 0instance 0000027eb4409d10 intArray12 00007ff9eda7fac8 4000003 10 System.String[] 0 instance 0000027eb4409d80 strArray

Fields 是最重要的信息,它包含了这个对象的元数据。各个域的表示信息可以看下表。

如果要显示这个域本身的内容,有两种方式。其中一种是使用【dp】命令,参数是引用类型实例的地址(000001d9b1c09ce0)和偏移(0x18)。

1 0:000> dp 000001d9b1c09ce0+0x18

2 000001d9`b1c09cf8 00000000`00000000 00000000`00000000

3 000001d9`b1c09d08 00000000`0000000000007ff9`ebf49df84 000001d9`b1c09d18 00000000`00000005 00000002`00000001

5 000001d9`b1c09d28 00000004`00000003 00000000`00000005

6 000001d9`b1c09d38 00000000`0000000000007ff9`ec0644687 000001d9`b1c09d48 00000000`00000000 00000000`00000000

8 000001d9`b1c09d58 00000000`00000000 00000000`00000000

9 000001d9`b1c09d68 00000000`00000000 00007ff9`ec063de0

如果我们想查看【...jTypes+Coordinate】的具体的值,可以执行命令【!dumpvc mt addr】。

1 0:000> !dumpvc 00007ff9edaa01c8 0000027eb4409cf82 Name: ExampleCore_3_1_6.ObjTypes+Coordinate3 MethodTable: 00007ff9edaa01c84 EEClass: 00007ff9eda8fd205 Size: 32(0x20) bytes6 File: E:\Visual Studio 2022\...\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll7 Fields:8 MT Field Offset Type VT Attr Value Name9 00007ff9ed961188 4000005 0 System.Int32 1 instance 0xCord10 00007ff9ed961188 4000006 4 System.Int32 1 instance 0yCord11 00007ff9ed961188 4000007 8 System.Int32 1 instance 0 zCord

3.1.3、引用类型的转储

A、基础知识

如果我们想将引用类型转储输出,很简单,直接使用【dumpobj】命令就可以了。【dumpobj】命令的参数可以直接跟引用类型的地址,如果不想输出域的内容,可以使用 -nofields 命令开关。这个命令也有一个简写形式就是【do】。

B、眼见为实

1)、NTSD 调试

调试源码:ExampleCore_3_1_7

编译项目,打开【Visual Studio 2022 Developer Command Prompt v17.9.2】命令行工具,输入命令【NTSD E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.exe】。

打开【NTSD】调试器窗口。

我们使用【g】命令,运行调试器,等到调试器暂停,我们按【ctr+c】组合键进入中断模式。

由于我们手动中断调试器,需要执行线程上下文的切换,切换到托管线程的上下文,执行命令【~os】。

1 0:002> ~0s2 coreclr!LookupMap<MethodTable *>::GetValueAt+0x3 [inlined in coreclr!ClassLoader::LoadTypeDefThrowing+0x89]:3 00007ffa`536a5c49 48f7d2 not rdx

现在就可以使用【!clrstack -a】命令查看托管线程栈了。

1 0:000> !clrstack -a2 OS Thread Id: 0x290c (0)3 Child SP IP Call Site4 00000068AEBEDE68 00007ffa536a5c49 [ExternalMethodFrame: 00000068aebede68]5 。。。。。。(省略了)6 00000068AEBEE650 00007FF9F3C51987 ExampleCore_3_1_7.Program.Main(System.String[])7 PARAMETERS:8 args (0x00000068AEBEE6A0) = 0x000001afc2408ea0

9 LOCALS:10 0x00000068AEBEE688 = 0x000001afc2409640

0x000001afc2409640 红色标注的就是 Person 类型的局部变量 person。

废话不多说,直接使用【!dumpobj】或者【!do】命令查看 Person 的详情了。

1 0:000> !dumpobj 0x000001afc2409640

2 Name: ExampleCore_3_1_7.Person3 MethodTable: 00007ff9f3d093e04 EEClass: 00007ff9f3d11f185 Tracked Type: false

6 Size: 32(0x20) bytes7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff9f3bc1188 4000001 10 System.Int32 1 instance 20Age11 00007ff9f3c3ec08 4000002 8 System.String 0instance 000001f0546704a0 Name12

13

14 0:000> !do 0x000001afc2409640

15 Name: ExampleCore_3_1_7.Person16 MethodTable: 00007ff9f3d093e017 EEClass: 00007ff9f3d11f1818 Tracked Type: false

19 Size: 32(0x20) bytes20 File: E:\Visual Studio 2022\...\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.dll21 Fields:22 MT Field Offset Type VT Attr Value Name23 00007ff9f3bc1188 4000001 10 System.Int32 1 instance 20Age24 00007ff9f3c3ec08 4000002 8 System.String 0 instance 000001f0546704a0 Name

如果不想输出【Fields】的内容,可以使用 -nofields 命令开关。

1 0:000> !dumpobj -nofields 0x000001afc2409640

2 Name: ExampleCore_3_1_7.Person3 MethodTable: 00007ff9f3d093e04 EEClass: 00007ff9f3d11f185 Tracked Type: false

6 Size: 32(0x20) bytes7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.dll8

9 0:000> !do -nofields 0x000001afc2409640

10 Name: ExampleCore_3_1_7.Person11 MethodTable: 00007ff9f3d093e012 EEClass: 00007ff9f3d11f1813 Tracked Type: false

14 Size: 32(0x20) bytes15 File: E:\Visual Studio 2022\...ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.dll16 0:000>

2)、Windbg Preview 调试

调试源码:ExampleCore_3_1_7

编译项目,打开 Windbg,点击【文件】----》【launch executable】附加程序,打开调试器的界面,程序已经处于中断状态。我们使用【g】命令,继续运行程序,我们的调试器也处于卡住的状态。此时点击【break】按钮,就可以调试程序了。

由于我们手动中断了调试器,当前的线程上下文是调试器的,不是托管线程的,我们必须使用【~0s】命令,切换到托管线程。

1 0:006> ~0s2 ntdll!NtDeviceIoControlFile+0x14:3 00007ffb`2fdaae74 c3 ret

查看当前的托管线程的调用栈,使用【!clrstack -a】命令。

1 0:000> !clrstack -a2 OS Thread Id: 0x99c (0)3 Child SP IP Call Site4 0000006E2117E200 00007ffb2fdaae54 [InlinedCallFrame: 0000006e2117e200]5 0000006E2117E200 00007ffaeadb76eb [InlinedCallFrame: 0000006e2117e200]6 。。。。。。(省略了)7

8 0000006E2117E550 00007ff9f3461987 ExampleCore_3_1_7.Program.Main(System.String[]) [E:\Visual Studio\...\ExampleCore_3_1_7\Program.cs @ 8]9 PARAMETERS:10 args (0x0000006E2117E5A0) = 0x000001da19808ea0

11 LOCALS:12 0x0000006E2117E588 = 0x000001da19809640

0x000001da19809640

这个地址就是引用类型 Person 的局部变量 person。我们可以直接使用【!dumpobj】或者【!do】命令。

1 0:000> !DumpObj /d 000001da198096402 Name: ExampleCore_3_1_7.Person3 MethodTable: 00007ff9f35193e04 EEClass: 00007ff9f3521f185 Tracked Type: false

6 Size: 32(0x20) bytes7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff9f33d1188 4000001 10 System.Int32 1 instance 20Age11 00007ff9f344ec08 4000002 8 System.String 0instance 0000021aab9904a0 Name12

13

14 0:000> !do000001da1980964015 Name: ExampleCore_3_1_7.Person16 MethodTable: 00007ff9f35193e017 EEClass: 00007ff9f3521f1818 Tracked Type: false

19 Size: 32(0x20) bytes20 File: E:\Visual Studio 2022\...\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.dll21 Fields:22 MT Field Offset Type VT Attr Value Name23 00007ff9f33d1188 4000001 10 System.Int32 1 instance 20Age24 00007ff9f344ec08 4000002 8 System.String 0 instance 0000021aab9904a0 Name

我们可以使用 -nofields 命令开关去掉域的内容。

1 0:000> !DumpObj -nofields 000001da198096402 Name: ExampleCore_3_1_7.Person3 MethodTable: 00007ff9f35193e04 EEClass: 00007ff9f3521f185 Tracked Type: false

6 Size: 32(0x20) bytes7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.dll8

9

10 0:000> !do -nofields 000001da1980964011 Name: ExampleCore_3_1_7.Person12 MethodTable: 00007ff9f35193e013 EEClass: 00007ff9f3521f1814 Tracked Type: false

15 Size: 32(0x20) bytes16 File: E:\Visual Studio 2022\...\ExampleCore_3_1_7\bin\Debug\net8.0\ExampleCore_3_1_7.dll

3.1.4、数组的转储

A、基础知识

CLR 将数组作为第一级(first class)引用类型(因为所有数组都是从 System.Array 继承下来的),因此我们可以直接使用【!dumpobj】命令或者【!dumparray】命令转储出数组的在内存中的内容。

数组本身是引用类型,但是它的元素是可以区分为:值类型和引用类型的。由此,我们可以把数组称为值类型的数组和引用类型的数组。虽然有这个区别,但是它们的内存布局是一致的,只不过在查看元素的时候有区别,如果是值类型的元素,可以使用【!dumpvc】命令,如果是引用类型,可以使用【!dumpobj】命令查看。

数组的内存布局如图:

这里的概念不多,但是,要演示的内容很多,而且,内容很简单,就不多说了。

B、眼见为实

1)、NTSD 调试

调试源码:ExampleCore_3_1_6

1.1)、值类型数组

编译项目,打开【Visual Studio 2022 Developer Command Prompt v17.9.2】命令行工具,输入命令【NTSD E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.exe】。

打开【NTSD】调试器窗口。

继续使用【g】命令运行调试器,直到调试器输出:Press any key to continue(Arrays),然后,我们手动【ctrl+c】进入调试器的中断模式,就可以调试了。

我们进入中断模式后,需要切换线程到托管线程,执行命令【~0s】。

1 0:002> ~0s2 ntdll!NtDeviceIoControlFile+0x14:3 00007ffa`eeaeae74 c3 ret

现在,我们就可以查看托管线程栈了,执行命令【!clrstack -a】。

0:000> !clrstack -a

OS Thread Id:0x3394 (0)

Child SP IP Call Site

00000090F577E5E8 00007ffaeeaeae74 [InlinedCallFrame: 00000090f577e5e8]

00000090F577E5E8 00007ffadb81787a [InlinedCallFrame: 00000090f577e5e8]

。。。。。。(省略了)

00000090F577E770 00007FF9BE1E1A2D ExampleCore_3_1_6.ObjTypes.Main(System.String[])

PARAMETERS:

args (0x00000090F577E840) = 0x000002282e008ea0LOCALS:0x00000090F577E820 = 0x0000006400000064

0x00000090F577E818 = 0x000002282e009ce0

0x00000090F577E810 = 0x0000000000000000

0x000002282e009ce0

红色标注的就是 ObjTypes 类型的指针,我们可以使用【!do】命令查看它。

1 0:000> !do 0x000002282e009ce0

2 Name: ExampleCore_3_1_6.ObjTypes3 MethodTable: 00007ff9be2902384 EEClass: 00007ff9be27fca85 Tracked Type: false

6 Size: 48(0x30) bytes7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff9be2901c8 4000001 18 ...jTypes+Coordinate 1instance 000002282e009cf8 coordinate11 00007ff9be1c9df8 4000002 8 System.Int32[] 0instance 000002282e009d10 intArray12 00007ff9be26fac8 4000003 10 System.String[] 0instance 000002282e009d80 strArray13 0:000>

这里我们开始关注 intArray 值类型数组,也就是红色标注的。intArray 数组的地址是:000002282e009d10,有了地址,我们就可以使用【!dumpobj 000002282e009d10】命令转储出详情。

1 0:000> !dumpobj 000002282e009d102 Name: System.Int32[]3 MethodTable: 00007ff9be1c9df84 EEClass: 00007ff9be1c9d785 Tracked Type: false

6 Size: 44(0x2c) bytes7 Array: Rank 1, Number of elements 5, Type Int328 Fields:9 None

验证了我们的说法,输出了数组的名称,维度(Rank),元素个数(Number of elements)等。我们依然可以使用【dp

000002282e009d10

】命令输出详情。

我们使用【!dumpmt 00007ff9`be1c9df8】命令是不是数组的方法表。

1 0:000> !dumpmt 00007ff9`be1c9df82 EEClass: 00007FF9BE1C9D783 Module: 00007FF9BE0840004 Name: System.Int32[]5 mdToken: 0000000002000000

6 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll7 BaseSize: 0x18

8 ComponentSize: 0x4

9 DynamicStatics: false

10 ContainsPointers false

11 Slots in VTable: 28

12 Number of IFaces in IFaceMap: 6

当然,我们可以直接使用【!dumparray

000002282e009d10

】命令查看 intArray 数组详情,这个命令更直观。

1 0:000> !dumparray 000002282e009d102 Name: System.Int32[]3 MethodTable: 00007ff9be1c9df84 EEClass: 00007ff9be1c9d785 Size: 44(0x2c) bytes6 Array: Rank 1, Number of elements 5, Type Int327 Element Methodtable: 00007ff9be1511888 [0] 000002282e009d209 [1] 000002282e009d2410 [2] 000002282e009d2811 [3] 000002282e009d2c12 [4] 000002282e009d3013

14 0:000> !dumpvc 00007ff9be151188 000002282e009d2015 Name: System.Int3216 MethodTable: 00007ff9be15118817 EEClass: 00007ff9be141e2018 Size: 24(0x18) bytes19 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll20 Fields:21 MT Field Offset Type VT Attr Value Name22 00007ff9be151188 400051d 0 System.Int32 1 instance 1m_value23

24 0:000> !dumpvc 00007ff9be151188 000002282e009d2425 Name: System.Int3226 MethodTable: 00007ff9be15118827 EEClass: 00007ff9be141e2028 Size: 24(0x18) bytes29 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll30 Fields:31 MT Field Offset Type VT Attr Value Name32 00007ff9be151188 400051d 0 System.Int32 1 instance 2m_value33

34 0:000> !dumpvc 00007ff9be151188 000002282e009d2835 Name: System.Int3236 MethodTable: 00007ff9be15118837 EEClass: 00007ff9be141e2038 Size: 24(0x18) bytes39 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll40 Fields:41 MT Field Offset Type VT Attr Value Name42 00007ff9be151188 400051d 0 System.Int32 1 instance 3m_value43

44 0:000> !dumpvc 00007ff9be151188 000002282e009d2c45 Name: System.Int3246 MethodTable: 00007ff9be15118847 EEClass: 00007ff9be141e2048 Size: 24(0x18) bytes49 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll50 Fields:51 MT Field Offset Type VT Attr Value Name52 00007ff9be151188 400051d 0 System.Int32 1 instance 4m_value53

54 0:000> !dumpvc 00007ff9be151188 000002282e009d3055 Name: System.Int3256 MethodTable: 00007ff9be15118857 EEClass: 00007ff9be141e2058 Size: 24(0x18) bytes59 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll60 Fields:61 MT Field Offset Type VT Attr Value Name62 00007ff9be151188 400051d 0 System.Int32 1 instance 5m_value63 0:000>

1.2)、引用类型数组

编译项目,打开【Visual Studio 2022 Developer Command Prompt v17.9.2】命令行工具,输入命令【NTSD E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.exe】。

打开【NTSD】调试器窗口。

继续使用【g】命令运行调试器,直到调试器输出:Press any key to continue(Arrays),然后,我们手动【ctrl+c】进入调试器的中断模式,就可以调试了。

我们进入中断模式后,需要切换线程到托管线程,执行命令【~0s】。

1 0:002> ~0s2 ntdll!NtDeviceIoControlFile+0x14:3 00007ffa`eeaeae74 c3 ret

现在,我们就可以查看托管线程栈了,执行命令【!clrstack -a】。

1 0:000> !clrstack -a2 OS Thread Id: 0x3394 (0)3 Child SP IP Call Site4 00000090F577E5E8 00007ffaeeaeae74 [InlinedCallFrame: 00000090f577e5e8]5 00000090F577E5E8 00007ffadb81787a [InlinedCallFrame: 00000090f577e5e8]6 。。。。。。(省略了)7

8 00000090F577E770 00007FF9BE1E1A2D ExampleCore_3_1_6.ObjTypes.Main(System.String[])9 PARAMETERS:10 args (0x00000090F577E840) = 0x000002282e008ea0

11 LOCALS:12 0x00000090F577E820 = 0x0000006400000064

13 0x00000090F577E818 = 0x000002282e009ce0

14 0x00000090F577E810 = 0x0000000000000000

0x000002282e009ce0

红色标注的就是 ObjTypes 类型的指针,我们可以使用【!do】命令查看它。

1 0:000> !do 0x000002282e009ce0

2 Name: ExampleCore_3_1_6.ObjTypes3 MethodTable: 00007ff9be2902384 EEClass: 00007ff9be27fca85 Tracked Type: false

6 Size: 48(0x30) bytes7 File: E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff9be2901c8 4000001 18 ...jTypes+Coordinate 1instance 000002282e009cf8 coordinate11 00007ff9be1c9df8 4000002 8 System.Int32[] 0instance 000002282e009d10 intArray12 00007ff9be26fac8 4000003 10 System.String[] 0 instance 000002282e009d80 strArray

这里我们开始关注 strArray 引用类型数组,也就是红色标注的。我们先使用【dp

000002282e009d80

】命令转储一下。

执行【!dumpmt 00007ff9`be26fac8】命令查看 strArray 数组的方法表。

1 0:000> !dumpmt 00007ff9`be26fac82 EEClass: 00007FF9BE11C4403 Module: 00007FF9BE0840004 Name: System.String[]5 mdToken: 0000000002000000

6 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll7 BaseSize: 0x18

8 ComponentSize: 0x8

9 DynamicStatics: false

10 ContainsPointers true

11 Slots in VTable: 28

12 Number of IFaces in IFaceMap: 6

我们可以使用【!dumpobj】命令查看查看元素的具体信息。

1 0:000> !do -nofields 00000268`c0280b782 Name: System.String3 MethodTable: 00007ff9be1cec084 EEClass: 00007ff9be1aa5005 Tracked Type: false

6 Size: 36(0x24) bytes7 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll8 String: Welcome9

10 0:000> !do -nofields 00000268`c0280ba011 Name: System.String12 MethodTable: 00007ff9be1cec0813 EEClass: 00007ff9be1aa50014 Tracked Type: false

15 Size: 26(0x1a) bytes16 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll17 String: to18

19 0:000> !do -nofields 00000268`c0280bc020 Name: System.String21 MethodTable: 00007ff9be1cec0822 EEClass: 00007ff9be1aa50023 Tracked Type: false

24 Size: 38(0x26) bytes25 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll26 String: Advanced27

28 0:000> !do -nofields 00000268`c0280be829 Name: System.String30 MethodTable: 00007ff9be1cec0831 EEClass: 00007ff9be1aa50032 Tracked Type: false

33 Size: 30(0x1e) bytes34 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll35 String: .NET36

37 0:000> !do -nofields 00000268`c0280c0838 Name: System.String39 MethodTable: 00007ff9be1cec0840 EEClass: 00007ff9be1aa50041 Tracked Type: false

42 Size: 40(0x28) bytes43 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll44 String: Debugging

当然,还有一个更容易,更直接的命令,就是【!dumparray】可以输出所有数组的信息。

内容很简单,就不赘述了。

1 0:000> !do -nofields 00000268c0280b782 Name: System.String3 MethodTable: 00007ff9be1cec084 EEClass: 00007ff9be1aa5005 Tracked Type: false

6 Size: 36(0x24) bytes7 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll8 String: Welcome

可以继续使用【!do】命令查看元素的内容,这里就不演示了。

2)、Windbg Preview 调试

调试源码:ExampleCore_3_1_6

2.1)、值类型数组

编译项目,打开 Windbg,点击【文件】----》【launch executable】附加程序,打开调试器的界面,程序已经处于中断状态。我们使用【g】命令,继续运行程序,直到我们的控制台程序输出:Press any key to continue(Arrays),我们的调试器也处于卡住的状态。此时点击【break】按钮,就可以调试程序了。

由于我们手动中断调试器的执行,所以需要切换到托管线程的上下文中,执行命令【~0s】。

1 0:001> ~0s2 ntdll!NtDeviceIoControlFile+0x14:3 00007ffa`eeaeae74 c3 ret

现在我们需要查看一下托管线程的调用栈,执行命令【!clrstack -a】。

1 0:000> !clrstack -a2 OS Thread Id: 0x3144 (0)3 Child SP IP Call Site4 0000000C91F7E668 00007ffaeeaeae74 [InlinedCallFrame: 0000000c91f7e668]5 0000000C91F7E668 00007ffa375c787a [InlinedCallFrame: 0000000c91f7e668]6 。。。。。。(省略了)7

8 0000000C91F7E7F0 00007ff9b6fa1a2d ExampleCore_3_1_6.ObjTypes.Main(System.String[]) [E:\Visual Studio\...\ExampleCore_3_1_6\Program.cs @ 36]9 PARAMETERS:10 args (0x0000000C91F7E8C0) = 0x000001cfe3408ea0

11 LOCALS:12 0x0000000C91F7E8A0 = 0x0000006400000064

13 0x0000000C91F7E898 = 0x000001cfe3409ce0

14 0x0000000C91F7E890 = 0x0000000000000000

0x000001cfe3409ce0

标红的就是 ObjTypes 类型的指针,执行命令【

!do 0x000001cfe3409ce0

】确认一下。

1 0:000> !do 0x000001cfe3409ce0

2 Name: ExampleCore_3_1_6.ObjTypes3 MethodTable: 00007ff9b70502384 EEClass: 00007ff9b703fca85 Tracked Type: false

6 Size: 48(0x30) bytes7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff9b70501c8 4000001 18 ...jTypes+Coordinate 1instance 000001cfe3409cf8 coordinate11 00007ff9b6f89df8 4000002 8 System.Int32[] 0instance 000001cfe3409d10 intArray12 00007ff9b702fac8 4000003 10 System.String[] 0 instance 000001cfe3409d80 strArray

我们看到了

ExampleCore_3_1_6.ObjTypes

类型有两个数组的域,分别是:

intArray

和 strArray。我们获取了

intArray

数组的地址:

000001cfe3409d10

,我们使用【!dumpobj

000001cfe3409d10

】命令查看一下 intArray 数组的详情。

1 0:000> !dumpobj 000001cfe3409d102 Name: System.Int32[]3 MethodTable: 00007ff9b6f89df84 EEClass: 00007ff9b6f89d785 Tracked Type: false

6 Size: 44(0x2c) bytes7 Array: Rank 1, Number of elements 5, Type Int32 (Print Array)8 Fields:9 None

【!dumpobj】命令输出了数组的名称(

Name

),方法表(

MethodTable

),数组的维度(Rank),数组的类型(

Type

)和数组的元素个数(Number of elements),但是我们没有看到数组的元素内容。如果想查看数组的内容,我们可以使用【dp】命令。

1 0:000>dp 000001cfe3409d102 000001cf`e3409d10 00007ff9`b6f89df8 00000000`00000005

3 000001cf`e3409d20 00000002`00000001 00000004`00000003

4 000001cf`e3409d30 00000000`00000005 00000000`00000000

5 000001cf`e3409d40 00007ff9`b70a4468 00000000`00000000

6 000001cf`e3409d50 00000000`00000000 00000000`00000000

7 000001cf`e3409d60 00000000`00000000 00000000`00000000

8 000001cf`e3409d70 00007ff9`b70a3de0 00000000`00000000

9 000001cf`e3409d80 00007ff9`b702fac8 00000000`00000005

00007ff9`b6f89df8

第一个值就是数组本身的方法表的地址

。

00000000`00000005

表示的数组元素个数,是 5 个元素。

00000002`00000001

、

00000004`00000003

、

00000000

`00000005

就是数组的元素内容,分别是:1,2,3,4,5。

00007ff9`b6f89df8

这个地址是数组本身的方法表,我们可以执行【!dumpmt

00007ff9`b6f89df8

】命令验证一下。

1 0:000> !dumpmt 00007ff9`b6f89df82 EEClass: 00007ff9b6f89d783 Module: 00007ff9b6e440004 Name: System.Int32[]5 mdToken: 0000000002000000

6 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll7 AssemblyLoadContext: Default ALC - The managed instance of this context doesn't exist yet.

8 BaseSize: 0x18

9 ComponentSize: 0x4

10 DynamicStatics: false

11 ContainsPointers: false

12 Slots in VTable: 28

13 Number of IFaces in IFaceMap: 6

2.2)、引用类型数组

编译项目,打开 Windbg,点击【文件】----》【launch executable】附加程序,打开调试器的界面,程序已经处于中断状态。我们使用【g】命令,继续运行程序,直到我们的控制台程序输出:Press any key to continue(Arrays),我们的调试器也处于卡住的状态。此时点击【break】按钮,就可以调试程序了。

由于我们手动中断调试器的执行,所以需要切换到托管线程的上下文中,执行命令【~0s】。

1 0:001> ~0s

2 ntdll!NtDeviceIoControlFile+0x14:

3 00007ffa`eeaeae74 c3 ret

现在我们需要查看一下托管线程的调用栈,执行命令【!clrstack -a】。

1 0:000> !clrstack -a

2 OS Thread Id: 0x3144 (0)

3 Child SP IP Call Site

4 0000000C91F7E668 00007ffaeeaeae74 [InlinedCallFrame: 0000000c91f7e668]

5 0000000C91F7E668 00007ffa375c787a [InlinedCallFrame: 0000000c91f7e668]

6 。。。。。。(省略了)

7

8 0000000C91F7E7F0 00007ff9b6fa1a2d ExampleCore_3_1_6.ObjTypes.Main(System.String[]) [E:\Visual Studio\...\ExampleCore_3_1_6\Program.cs @ 36]

9 PARAMETERS:

10 args (0x0000000C91F7E8C0) = 0x000001cfe3408ea0

11 LOCALS:

12 0x0000000C91F7E8A0 = 0x0000006400000064

13 0x0000000C91F7E898 = 0x000001cfe3409ce0

14 0x0000000C91F7E890 = 0x0000000000000000

0x000001cfe3409ce0

标红的就是 ObjTypes 类型的指针,执行命令【

!do 0x000001cfe3409ce0】确认一下。

1 0:000> !do 0x000001cfe3409ce0

2 Name: ExampleCore_3_1_6.ObjTypes

3 MethodTable: 00007ff9b7050238

4 EEClass: 00007ff9b703fca8

5 Tracked Type: false

6 Size: 48(0x30) bytes

7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll

8 Fields:

9 MT Field Offset Type VT Attr Value Name

10 00007ff9b70501c8 4000001 18 ...jTypes+Coordinate 1instance 000001cfe3409cf8 coordinate

11 00007ff9b6f89df8 4000002 8 System.Int32[] 0instance 000001cfe3409d10 intArray12 00007ff9b702fac8 4000003 10 System.String[] 0 instance 000001cfe3409d80 strArray

我们看到了

ExampleCore_3_1_6.ObjTypes 类型有两个数组的域,分别是:

intArray 和 strArray。这次我们关注 strArray 字符串数据,我们获取了

strArray

数组的地址:

000001cfe3409d80

,我们使用【!dumpobj

000001cfe3409d80

】命令查看一下

strArray

数组的详情。

1 0:000> !dumpobj /d 000001cfe3409d802 Name: System.String[]3 MethodTable: 00007ff9b702fac84 EEClass: 00007ff9b6edc4405 Tracked Type: false

6 Size: 64(0x40) bytes7 Array: Rank 1, Number of elements 5, Type CLASS (Print Array)8 Fields:9 None

我们也可以使用【dp

000001cfe3409d80

】命令查看它的显示。

0:000>dp 000001cfe3409d80

000001cf`e3409d80 00007ff9`b702fac800000000`00000005000001cf`e3409d9000000210`75660b78 00000210`75660ba0

000001cf`e3409da000000210`75660bc0 00000210`75660be8

000001cf`e3409db000000210`75660c08 00000000`00000000000001cf`e3409dc0 00007ff9`b6f6666668800000000`00000064000001cf`e3409dd000000000`0000000000007ff9`b6f66666688

000001cf`e3409de000000000`00000064 00000000`00000000000001cf`e3409df0 00007ff9`b6f6666668800000000`00000064

00007ff9`b702fac8

就是 strArray 数组的方法表,我们可以使用【!dumpmt

00007ff9`b702fac8

】验证这点。

1 0:000> !dumpmt 00007ff9`b702fac82 EEClass: 00007ff9b6edc4403 Module: 00007ff9b6e440004 Name: System.String[]5 mdToken: 0000000002000000

6 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll7 AssemblyLoadContext: Default ALC - The managed instance of this context doesn't exist yet.

8 BaseSize: 0x18

9 ComponentSize: 0x8

10 DynamicStatics: false

11 ContainsPointers: true

12 Slots in VTable: 28

13 Number of IFaces in IFaceMap: 6

【dp

000001cfe3409d80

】命令的

00000000`

00000005

这个值就是 strArray 数组的元素个数。【dp

000001cfe3409d80】

命令的5个输出就是数组元素的值,由于它们是引用类型,我们可以依次使用【!dumpobj】命令输出它们的内容。

0:000> !dumpobj 00000210`75660b78

Name: System.String

MethodTable: 00007ff9b6f8ec08

EEClass: 00007ff9b6f6a500

Tracked Type:falseSize:36(0x24) bytes

File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll

String: Welcome

Fields:

MT Field Offset Type VT Attr Value Name

00007ff9b6f66666688 400033b8 System.Int32 1 instance 7_stringLength

00007ff9b6f1b538 400033c c System.Char1 instance 57_firstChar

00007ff9b6f8ec08 400033a c8 System.String0 static 0000021075660008Empty0:000> !dumpobj 00000210`75660ba0

Name: System.String

MethodTable: 00007ff9b6f8ec08

EEClass: 00007ff9b6f6a500

Tracked Type:falseSize:26(0x1a) bytes

File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll

String: to

Fields:

MT Field Offset Type VT Attr Value Name

00007ff9b6f66666688 400033b8 System.Int32 1 instance 2_stringLength

00007ff9b6f1b538 400033c c System.Char1 instance 74_firstChar

00007ff9b6f8ec08 400033a c8 System.String0 static 0000021075660008Empty0:000> !dumpobj 00000210`75660bc0

Name: System.String

MethodTable: 00007ff9b6f8ec08

EEClass: 00007ff9b6f6a500

Tracked Type:falseSize:38(0x26) bytes

File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll

String: Advanced

Fields:

MT Field Offset Type VT Attr Value Name

00007ff9b6f66666688 400033b8 System.Int32 1 instance 8_stringLength

00007ff9b6f1b538 400033c c System.Char1 instance 41_firstChar

00007ff9b6f8ec08 400033a c8 System.String0 static 0000021075660008Empty0:000> !dumpobj 00000210`75660be8

Name: System.String

MethodTable: 00007ff9b6f8ec08

EEClass: 00007ff9b6f6a500

Tracked Type:falseSize:30(0x1e) bytes

File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll

String: .NET

Fields:

MT Field Offset Type VT Attr Value Name

00007ff9b6f66666688 400033b8 System.Int32 1 instance 4_stringLength

00007ff9b6f1b538 400033c c System.Char1instance 2e _firstChar

00007ff9b6f8ec08 400033a c8 System.String0 static 0000021075660008Empty0:000> !dumpobj 00000210`75660c08

Name: System.String

MethodTable: 00007ff9b6f8ec08

EEClass: 00007ff9b6f6a500

Tracked Type:falseSize:40(0x28) bytes

File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll

String: Debugging

Fields:

MT Field Offset Type VT Attr Value Name

00007ff9b6f66666688 400033b8 System.Int32 1 instance 9_stringLength

00007ff9b6f1b538 400033c c System.Char1 instance 44_firstChar

00007ff9b6f8ec08 400033a c8 System.String0 static 0000021075660008 Empty

红色标注的就是数组元素具体的值。

上面的命令有些繁琐,我们可以直接使用【!dumparray】命令获取我们想要的数据。

我们直接输出 intArray,使用【!dumparray】命令。

1 0:000> !dumparray 000001cfe3409d102 Name: System.Int32[]3 MethodTable: 00007ff9b6f89df84 EEClass: 00007ff9b6f89d785 Size: 44(0x2c) bytes6 Array: Rank 1, Number of elements 5, Type Int327 Element Methodtable: 00007ff9b6f666666888 [0] 000001cfe3409d209 [1] 000001cfe3409d2410 [2] 000001cfe3409d2811 [3] 000001cfe3409d2c12 [4] 000001cfe3409d3013

14 0:000> !DumpVC /d 00007ff9b6f66666688 000001cfe3409d2015 Name: System.Int3216 MethodTable: 00007ff9b6f6666668817 EEClass: 00007ff9b6f01e2018 Size: 24(0x18) bytes19 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll20 Fields:21 MT Field Offset Type VT Attr Value Name22 00007ff9b6f66666688 400051d 0 System.Int32 1 instance 1m_value23

24 0:000> !DumpVC /d 00007ff9b6f66666688 000001cfe3409d2425 Name: System.Int3226 MethodTable: 00007ff9b6f6666668827 EEClass: 00007ff9b6f01e2028 Size: 24(0x18) bytes29 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll30 Fields:31 MT Field Offset Type VT Attr Value Name32 00007ff9b6f66666688 400051d 0 System.Int32 1 instance 2m_value33

34 0:000> !DumpVC /d 00007ff9b6f66666688 000001cfe3409d2835 Name: System.Int3236 MethodTable: 00007ff9b6f6666668837 EEClass: 00007ff9b6f01e2038 Size: 24(0x18) bytes39 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll40 Fields:41 MT Field Offset Type VT Attr Value Name42 00007ff9b6f66666688 400051d 0 System.Int32 1 instance 3m_value43

44 0:000> !DumpVC /d 00007ff9b6f66666688 000001cfe3409d2c45 Name: System.Int3246 MethodTable: 00007ff9b6f6666668847 EEClass: 00007ff9b6f01e2048 Size: 24(0x18) bytes49 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll50 Fields:51 MT Field Offset Type VT Attr Value Name52 00007ff9b6f66666688 400051d 0 System.Int32 1 instance 4m_value53

54 0:000> !DumpVC /d 00007ff9b6f66666688 000001cfe3409d3055 Name: System.Int3256 MethodTable: 00007ff9b6f6666668857 EEClass: 00007ff9b6f01e2058 Size: 24(0x18) bytes59 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll60 Fields:61 MT Field Offset Type VT Attr Value Name62 00007ff9b6f66666688 400051d 0 System.Int32 1 instance 5 m_value

我们直接输出strArray,使用【!dumparray】命令。

1 0:000> !dumparray 000001cfe3409d802 Name: System.String[]3 MethodTable: 00007ff9b702fac84 EEClass: 00007ff9b6edc4405 Size: 64(0x40) bytes6 Array: Rank 1, Number of elements 5, Type CLASS7 Element Methodtable: 00007ff9b6f8ec088 [0] 0000021075660b789 [1] 0000021075660ba010 [2] 0000021075660bc011 [3] 0000021075660be812 [4] 0000021075660c0813

14 0:000> !DumpObj /d 0000021075660b7815 Name: System.String16 MethodTable: 00007ff9b6f8ec0817 EEClass: 00007ff9b6f6a50018 Tracked Type: false

19 Size: 36(0x24) bytes20 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll21 String: Welcome22 Fields:23 MT Field Offset Type VT Attr Value Name24 00007ff9b6f66666688 400033b 8 System.Int32 1 instance 7_stringLength25 00007ff9b6f1b538 400033c c System.Char 1 instance 57_firstChar26 00007ff9b6f8ec08 400033a c8 System.String 0 static 0000021075660008Empty27

28 0:000> !DumpObj /d 0000021075660ba029 Name: System.String30 MethodTable: 00007ff9b6f8ec0831 EEClass: 00007ff9b6f6a50032 Tracked Type: false

33 Size: 26(0x1a) bytes34 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll35 String: to36 Fields:37 MT Field Offset Type VT Attr Value Name38 00007ff9b6f66666688 400033b 8 System.Int32 1 instance 2_stringLength39 00007ff9b6f1b538 400033c c System.Char 1 instance 74_firstChar40 00007ff9b6f8ec08 400033a c8 System.String 0 static 0000021075660008Empty41

42 0:000> !DumpObj /d 0000021075660bc043 Name: System.String44 MethodTable: 00007ff9b6f8ec0845 EEClass: 00007ff9b6f6a50046 Tracked Type: false

47 Size: 38(0x26) bytes48 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll49 String: Advanced50 Fields:51 MT Field Offset Type VT Attr Value Name52 00007ff9b6f66666688 400033b 8 System.Int32 1 instance 8_stringLength53 00007ff9b6f1b538 400033c c System.Char 1 instance 41_firstChar54 00007ff9b6f8ec08 400033a c8 System.String 0 static 0000021075660008Empty55

56 0:000> !DumpObj /d 0000021075660be857 Name: System.String58 MethodTable: 00007ff9b6f8ec0859 EEClass: 00007ff9b6f6a50060 Tracked Type: false

61 Size: 30(0x1e) bytes62 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll63 String: .NET64 Fields:65 MT Field Offset Type VT Attr Value Name66 00007ff9b6f66666688 400033b 8 System.Int32 1 instance 4_stringLength67 00007ff9b6f1b538 400033c c System.Char 1instance 2e _firstChar68 00007ff9b6f8ec08 400033a c8 System.String 0 static 0000021075660008Empty69

70 0:000> !DumpObj /d 0000021075660c0871 Name: System.String72 MethodTable: 00007ff9b6f8ec0873 EEClass: 00007ff9b6f6a50074 Tracked Type: false

75 Size: 40(0x28) bytes76 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll77 String: Debugging78 Fields:79 MT Field Offset Type VT Attr Value Name80 00007ff9b6f66666688 400033b 8 System.Int32 1 instance 9_stringLength81 00007ff9b6f1b538 400033c c System.Char 1 instance 44_firstChar82 00007ff9b6f8ec08 400033a c8 System.String 0 static 0000021075660008 Empty

3.1.5、栈上对象的转储

A、基础知识

我们可以使用【!clrstack】命令找出每个栈帧的局部变量和参数,但是有时候需要对栈进行更深入的分析,就可以使用【!dumpstackobjects】命令。它能对栈进行遍历,并输出栈上所有的托管对象。

命令格式:!DumpStackObjects [-verify] [top stack [bottom stack]],verify 选项表示对找到的每个托管对象进行一个验证过程,这对对象是否被破坏来说非常有用。如果想对这个命令的输出进行限制,需要指定一个范围(栈顶[top stack]和栈低[bottom stack])。

这个命令确实有点长,当然也有一个缩写形式:dso。

B、眼见为实

1)、NTSD 调试

调试源码:ExampleCore_3_1_6

编译项目,打开【Visual Studio 2022 Developer Command Prompt v17.9.2】命令行工具,输入命令【NTSD E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.exe】。

打开【NTSD】调试器窗口。

继续使用【g】命令运行调试器,直到调试器输出:Press any key to continue(Generics),然后,我们手动【ctrl+c】进入调试器的中断模式,就可以调试了。

我们进入中断模式后,需要切换线程到托管线程,执行命令【~0s】。

1 0:002> ~0s2 ntdll!NtDeviceIoControlFile+0x14:3 00007ffa`eeaeae74 c3 ret

我们直接执行【!dso】或者【!dumpstackobjects】命令。

1 0:000> !dso2 OS Thread Id: 0x1d8c (0)3 RSP/REG Object Name4 000000F45E99E8A8 00000235eb220b30 Interop+INPUT_RECORD5 000000F45E99E918 00000235eb220b30 Interop+INPUT_RECORD6 000000F45E99E920 000001f559009c98 System.Object7 000000F45E99E950 00000235eb220560 System.String Press any key to continue(Generics)8 000000F45E99E9B8 000001f559009c38 System.IO.TextWriter+SyncTextWriter9 000000F45E99E9C0 000001f559009ce0 ExampleCore_3_1_6.ObjTypes10 000000F45E99EA28 000001f559009ce0 ExampleCore_3_1_6.ObjTypes11 000000F45E99EA48 000001f559009ce0 ExampleCore_3_1_6.ObjTypes12 000000F45E99EA70 000001f559008ea0 System.String[]13 000000F45E99EB18 000001f559008ea0 System.String[]14 000000F45E99ED10 000001f559008ea0 System.String[]15 000000F45E99ED18 000001f559008ea0 System.String[]16 000000F45E99EE30 000001f559008ea0 System.String[]17 000000F45E99EEB0 000001f559008eb8 System.String E:\Visual Studio 2022\...\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll18 000000F45E99EEC0 000001f559008ea0 System.String[]19 000000F45E99EED0 000001f559008e80 System.String[]20 000000F45E99EF08 000001f559008eb8 System.String E:\Visual Studio 2022\...\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.dll21 000000F45E99F0B8 000001f559008ea0 System.String[]

在输出结果中有 3 列:

SP/

REG

:该列表式托管对象所在的栈地址。

Object

:是托管对象的地址。我们可以使用【!dumpobj】命令查看对象的详情。

Name

:该列表示托管对象的名称。

在输出的内容中,我们看到有几行是完全相同的,这也在预料之中,因为对象可能从一个函数传递另一个函数,其中每个栈帧都包含了对同一个对象的引用。

2)、Windbg Preview 调试

调试源码:ExampleCore_3_1_6

编译项目,打开 Windbg,点击【文件】----》【launch executable】附加程序,打开调试器的界面,程序已经处于中断状态。我们使用【g】命令,继续运行程序,直到我们的控制台程序输出:Press any key to continue(Generics),我们的调试器也处于卡住的状态。此时点击【break】按钮,就可以调试程序了。

由于我们手动中断调试器的执行,所以需要切换到托管线程的上下文中,执行命令【~0s】。

1 0:007> ~0s2 ntdll!NtDeviceIoControlFile+0x14:3 00007ffa`eeaeae74 c3 ret

直接执行命令【!

DumpStackObjects

】。

1 0:000> !DumpStackObjects2 OS Thread Id: 0x3a04 (0)3 SP/REG Object Name4 00c21e57e918 026cd5cb1378 System.String5 00c21e57ea28 026cd5cb0b30 Interop+INPUT_RECORD6 00c21e57ea98 026cd5cb0b30 Interop+INPUT_RECORD7 00c21e57eaa0 022c43c09c98 System.Object8 00c21e57ead0 026cd5cb0560 System.String9 00c21e57eb38 022c43c09c38 System.IO.TextWriter+SyncTextWriter10 00c21e57eb40 022c43c09ce0 ExampleCore_3_1_6.ObjTypes11 00c21e57eba8 022c43c09ce0 ExampleCore_3_1_6.ObjTypes12 00c21e57ebc8 022c43c09ce0 ExampleCore_3_1_6.ObjTypes13 00c21e57ebf0 022c43c08ea0 System.String[]14 00c21e57ec98 022c43c08ea0 System.String[]15 00c21e57ee90 022c43c08ea0 System.String[]16 00c21e57ee98 022c43c08ea0 System.String[]17 00c21e57efb0 022c43c08ea0 System.String[]18 00c21e57f030 022c43c08eb8 System.String19 00c21e57f040 022c43c08ea0 System.String[]20 00c21e57f050 022c43c08e80 System.String[]21 00c21e57f088 022c43c08eb8 System.String22 00c21e57f238 022c43c08ea0 System.String[]

在输出结果中有 3 列:

SP/

REG

:该列表式托管对象所在的栈地址。

Object

:是托管对象的地址。我们可以使用【!dumpobj】命令查看对象的详情。

Name

:该列表示托管对象的名称。

在输出的内容中,我们看到有几行是完全相同的,这也在预料之中,因为对象可能从一个函数传递另一个函数,其中每个栈帧都包含了对同一个对象的引用。

3.1.6、找出对象的大小

A、基础知识

我们能找到一个对象的准确大小,对于我们排查一些问题是很有用的。我们知道【!dumpobj】命令可以输出一个对象的大小。如图:

这种方法对我们找到单个对象的确切大小是非常有用的。但是,对象有时候会引用其他对象,而这些其他对象有可能引用另外的对象,以此类推。此时,知道对象的总体大小(包括遍历每个类型域的大小)能够有助于了解一些非常大和复杂的对象。我们可以使用【!objsize】命令。

B、眼见为实

1)、NTSD 调试

调试源码:ExampleCore_3_1_8

编译项目,打开【Visual Studio 2022 Developer Command Prompt v17.9.2】命令行工具,输入命令【NTSD E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_8\bin\Debug\net8.0\ExampleCore_3_1_8.exe】。

打开【NTSD】调试器窗口。

我们通过【g】命令直接运行调试器,知道调试器输出:名称:PatrickLiu,地址:China-冀州-直隶总督府-广平大街23号-213339。此时,调试器卡住,我们按【ctrl+c】进入调试器中断模式。

我们切换到托管线程0下,执行命令【~0s】。

1 0:001> ~0s2 ucrtbase!strcmp+0x49:3 00007ffa`ec654e69 4e8d0c10 lea r9,[rax+r10]

我们使用【!clrstack -a】命令查看一下托管线程的调用栈。

1 0:000> !clrstack -a2 OS Thread Id: 0x2798 (0)3 Child SP IP Call Site4 0000006CF777E238 00007ffaec654e69 [ExternalMethodFrame: 0000006cf777e238]5 。。。。。。(省略了)6 0000006CF777E9A0 00007FF996FC1B34 ExampleCore_3_1_8.Program.Main(System.String[])7 PARAMETERS:8 args (0x0000006CF777EA40) = 0x0000023e84c08ea0

9 LOCALS:10 0x0000006CF777EA28 = 0x0000023e84c09c98

11 0x0000006CF777EA00 = 0x0000000000000000

0x0000023e84c09c98

红色标注的就是 Person 类型的局部变量 person 的地址,我们使用【!dumpobj

0x0000023e84c09c98

】查看一下它的详情。

1 0:000> !dumpobj 0x0000023e84c09c98

2 Name: ExampleCore_3_1_8.Person3 MethodTable: 00007ff9970794804 EEClass: 00007ff9970820085 Tracked Type: false

6 Size: 40(0x28) bytes7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_8\bin\Debug\net8.0\ExampleCore_3_1_8.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff996f31188 4000001 18 System.Int32 1 instance 32 <Age>k__BackingField11 00007ff996faec08 4000002 8 System.String 0 instance 0000027f16be0500 <Name>k__BackingField12 00007ff99707d9a0 4000003 10 ...ore_3_1_8.Address 0 instance 0000023e84c09cc0 <HomeAddress>k__BackingField

红色标注就是它的大小。我们再使用【!ObjSize

0x0000023e84c09c98

】命令查看一下它的大小。

1 0:000> !ObjSize 0x0000023e84c09c98

2 sizeof(0000023E84C09C98) = 320 (0x140) bytes (ExampleCore_3_1_8.Person)

【!objsize】命令和【!dumpobj】命令输出的大小区别还是挺大的。

【!objsize】命令在【NTSD】调试器模式下,如果没有指定任何地址,它会输出当前进程中所有托管线程上的所有托管对象的大小。Windbg Preview 执行错误:

ystem.ArgumentException: Could not parse target object address: 0

。

1 0:000> !ObjSize2 Thread 2798 ([ExternalMethodFrame: 0000006cf777e238] ): 0000006cf777e810 -> 0000023e84c0b148: 4120 (0x1018) bytes (System.Byte[])3 Thread 2798 ([ExternalMethodFrame: 0000006cf777e238] ): 0000006cf777e818 -> 0000027f16be0a90: 32 (0x20) bytes (System.String)4 Thread 2798 (System.Text.DecoderDBCS.GetChars(Byte[], Int32, Int32, Char[], Int32, Boolean) [/_/src/libraries/Common/src/System/Text/DBCSDecoder.cs @ 130]): rbp: 0000023e84c0b0b8: 232 (0xe8) bytes (System.Text.DecoderDBCS)5 Thread 2798 (System.Text.DecoderDBCS.GetChars(Byte[], Int32, Int32, Char[], Int32, Boolean) [/_/src/libraries/Common/src/System/Text/DBCSDecoder.cs @ 130]): rsi: 0000023e84c0b148: 4120 (0x1018) bytes (System.Byte[])6 Thread 2798 (System.Text.DecoderDBCS.GetChars(Byte[], Int32, Int32, Char[], Int32, Boolean) [/_/src/libraries/Common/src/System/Text/DBCSDecoder.cs @ 130]): r15: 0000023e84c0c178: 32792 (0x8018) bytes (System.Char[])7 Thread 2798 (System.IO.StreamReader.ReadBuffer() [/_/src/libraries/System.Private.CoreLib/src/System/IO/StreamReader.cs @ 604]): rbx: 0000023e84c0b058: 37416 (0x9228) bytes (System.IO.StreamReader)8 Thread 2798 (System.IO.StreamReader.Read() [/_/src/libraries/System.Private.CoreLib/src/System/IO/StreamReader.cs @ 338]): rbx: 0000023e84c0b058: 37416 (0x9228) bytes (System.IO.StreamReader)9 Thread 2798 (System.IO.SyncTextReader.Read() [/_/src/libraries/System.Console/src/System/IO/SyncTextReader.cs @ 53]): rbp+10: 0000006cf777e970 -> 0000023e84c14190: 37440 (0x9240) bytes (System.IO.SyncTextReader)10 Thread 2798 (ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio 2022\...\ExampleCore_3_1_8\Program.cs @ 13]): rbp-58: 0000006cf777e9d8 -> 0000006cf777ea00 (interior): 0 (0x0) bytes (unknown type)11 Thread 2798 (ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio 2022\...\ExampleCore_3_1_8\Program.cs @ 13]): rbp-48: 0000006cf777e9e8 -> 0000006cf777ea00 (interior): 0 (0x0) bytes (unknown type)12 Thread 2798 (ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio 2022\...\ExampleCore_3_1_8\Program.cs @ 13]): rbp-68: 0000006cf777e9c8 -> 0000023e84c0a9d8: 120 (0x78) bytes (System.String)13 Thread 2798 (ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio 2022\...\ExampleCore_3_1_8\Program.cs @ 13]): rbp-60: 0000006cf777e9d0 -> 0000023e84c09cc0: 232 (0xe8) bytes (ExampleCore_3_1_8.Address)14 Thread 2798 (ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio 2022\...\ExampleCore_3_1_8\Program.cs @ 13]): rbp-50: 0000006cf777e9e0 -> 0000027f16be0500: 48 (0x30) bytes (System.String)15 Thread 2798 (ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio 2022\...\ExampleCore_3_1_8\Program.cs @ 13]): rbp-40: 0000006cf777e9f0 -> 0000023e84c09cc0: 232 (0xe8) bytes (ExampleCore_3_1_8.Address)16 Thread 2798 (ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio 2022\...\ExampleCore_3_1_8\Program.cs @ 13]): rbp-38: 0000006cf777e9f8 -> 0000023e84c09c98: 320 (0x140) bytes (ExampleCore_3_1_8.Person)17 Thread 2798 (ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio 2022\...\ExampleCore_3_1_8\Program.cs @ 13]): rbp-8: 0000006cf777ea28 -> 0000023e84c09c98: 320 (0x140) bytes (ExampleCore_3_1_8.Person)18 Thread 2798 (ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio 2022\...\ExampleCore_3_1_8\Program.cs @ 13]): rbp+10: 0000006cf777ea40 -> 0000023e84c08ea0: 24 (0x18) bytes (System.String[])19 Failed to enumerate GC references.20 Failed to walk thread 31d421 Handle (strong): 0000023E804A1378 -> 0000023E84C0A2D8: 1024 (0x400) bytes (System.Object[])22 Handle (strong): 0000023E804A1380 -> 0000023E84C0A228: 176 (0xb0) bytes (System.Object[])23 Handle (strong): 0000023E804A1388 -> 0000023E84C0A180: 88 (0x58) bytes (System.Diagnostics.Tracing.EventPipeEventProvider)24 Handle (strong): 0000023E804A1390 -> 0000023E84C0A0D0: 112 (0x70) bytes (System.Diagnostics.Tracing.EtwEventProvider)25 Handle (strong): 0000023E804A1398 -> 0000023E82402020: 8232 (0x2028) bytes (System.Object[])26 Handle (strong): 0000023E804A13A0 -> 0000023E84C092F0: 88 (0x58) bytes (System.Diagnostics.Tracing.EventPipeEventProvider)27 Handle (strong): 0000023E804A13A8 -> 0000023E84C095B8: 88 (0x58) bytes (System.Diagnostics.Tracing.EventPipeEventProvider)28 Handle (strong): 0000023E804A13B0 -> 0000023E84C09508: 112 (0x70) bytes (System.Diagnostics.Tracing.EtwEventProvider)29 Handle (strong): 0000023E804A13B8 -> 0000023E84C09240: 112 (0x70) bytes (System.Diagnostics.Tracing.EtwEventProvider)30 Handle (strong): 0000023E804A13C8 -> 0000023E84C00188: 128 (0x80) bytes (System.ExecutionEngineException)31 Handle (strong): 0000023E804A13D0 -> 0000023E84C00108: 128 (0x80) bytes (System.StackOverflowException)32 Handle (strong): 0000023E804A13D8 -> 0000023E84C00088: 128 (0x80) bytes (System.OutOfMemoryException)33 Handle (strong): 0000023E804A13E0 -> 0000023E84C00028: 96 (0x60) bytes (System.Int32[])34 Handle (strong): 0000023E804A13E8 -> 0000023E82400028: 87704 (0x15698) bytes (System.Object[])35 Handle (pinned): 0000023E804A15F8 -> 0000023E84C00208: 24 (0x18) bytes (System.Object)

2)、Windbg Preview 调试

调试源码:ExampleCore_3_1_8

编译项目,打开 Windbg,点击【文件】----》【launch executable】附加程序,打开调试器的界面,程序已经处于中断状态。我们使用【g】命令,继续运行程序,直到我们的控制台程序输出:名称:PatrickLiu,地址:China-冀州-直隶总督府-广平大街23号-213339,我们的调试器也处于卡住的状态。此时点击【break】按钮,就可以调试程序了。

切换到托管线程,执行命令【~0s】。

1 0:007> ~0s2 ntdll!NtReadFile+0x14:3 00007ffa`eeaeae54 c3 ret

我们执行命令【!clrstack -a】查看托管线程栈。

1 0:000> !clrstack -a2 OS Thread Id: 0x3cf8 (0)3 Child SP IP Call Site4 000000CD8377E2C0 00007ffaeeaeae54 [InlinedCallFrame: 000000cd8377e2c0]5 000000CD8377E2C0 00007ffa2d8276eb [InlinedCallFrame: 000000cd8377e2c0]6 。。。。。。(省略了)7

8 000000CD8377E590 00007ff997991b34 ExampleCore_3_1_8.Program.Main(System.String[]) [E:\Visual Studio\...\ExampleCore_3_1_8\Program.cs @ 13]9 PARAMETERS:10 args (0x000000CD8377E630) = 0x0000024827408ea0

11 LOCALS:12 0x000000CD8377E618 = 0x0000024827409c98

13 0x000000CD8377E5F0 = 0x0000000000000000

0x0000024827409c98

红色标注的就是 Person 类型的局部变量 person 的地址。我们可以使用【!dumpobj

0x0000024827409c98

】命令查看这个对象的大小。

1 0:000> !dumpobj 0x0000024827409c98

2 Name: ExampleCore_3_1_8.Person3 MethodTable: 00007ff997a494804 EEClass: 00007ff997a520085 Tracked Type: false

6 Size: 40(0x28) bytes(这里就是大小)7 File: E:\Visual Studio 2022\...\ExampleCore_3_1_8\bin\Debug\net8.0\ExampleCore_3_1_8.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 00007ff997901188 4000001 18 System.Int32 1 instance 32 <Age>k__BackingField11 00007ff99797ec08 4000002 8 System.String 0 instance 00000288b93b0500 <Name>k__BackingField12 00007ff997a4d9a0 4000003 10 ...ore_3_1_8.Address 0 instance 0000024827409cc0 <HomeAddress>k__BackingField

我们使用【!objsize

0x0000024827409c98

】这个命令看看它的大小。

1 0:000> !objsize 0x0000024827409c98

2 Objects which 24827409c98(ExampleCore_3_1_8.Person) transitively keep alive:3

4 Address MT Size5 024827409c98 7ff997a49480 40

6 0288b93b0500 7ff99797ec08 42

7 024827409cc0 7ff997a4d9a0 56

8 0288b93b0530 7ff99797ec08 32

9 0288b93b0550 7ff99797ec08 26

10 0288b93b0570 7ff99797ec08 32

11 0288b93b0590 7ff99797ec08 36

12 0288b93b05b8 7ff99797ec08 34

13

14 Statistics:15 MT Count TotalSize Class Name16 7ff997a49480 1 40ExampleCore_3_1_8.Person17 7ff997a4d9a0 1 56ExampleCore_3_1_8.Address18 7ff99797ec08 6 202System.String19 Total 8 objects, 298 bytes

这个结果还是很详细的。我们看到了【!objsize】命令得到的是 298 bytes,而【!dumpobj】得到的大小是 40 bytes,这个差别还是挺大的。

3.1.7、异常的转储

A、基础知识

Windows 的异常模型采用的是结构化异常处理(Structured Exception Handling,SEH)。同样,.NET异常模型也是构建在 Windows SEH模型之上的,并提供了基于对象的异常模型。CLR 在每个异常内携带的额外信息都被保存到托管堆上。所有 CLR 异常都以 SEH 异常的形式出现,错误码是:0x

e0434352

。既然所有的异常的错误码都是 0x

e0434352

,我们是如何区分异常的不同的呢?答案就是依靠异常中保存的扩展信息。

(说明,原书错误码是:0xe0434f4d,平台是 .NET Framework,我的错误码是:0xe0434352,平台是.NET 8.0)

在 CLR 看来,异常也是一种引用类型,所以也可以使用【!dumpobj】命令输出它的信息。这个命令有些繁琐,如果我们只希望显示异常的类型、栈回溯(包括内部栈回溯)以及信息,我们就可以使用【printexception】命令。这个命令的参数托管异常的地址。当然,我们在分析异常时,【threads】命令也会经常用得到,它能显示出系统中各个托管线程的信息,包括该线程抛出的最后一个异常。

【StopOnException】命令是在抛出特定异常时设置一个断点,和异常信息的转储关系不大。

命令的格式:

!StopOnException [-derived] [-create|-create2] <Exception> [<Pseudo-register number>],create 和 create2 这两个开关控制着断点是在第一次出现指定的异常时触发,还是第二次出现时触发。derived 开关会增加断点的范围,不仅包含指定的异常,而且还包括从指定异常派生的任意异常。pseudo-register 是可选的,表示命令将使用哪个伪寄存器设置断点,如果没有指定伪寄存器,默认是 $t1。

例子:

!StopOnException -create System.ArgumentException,表示当第一次抛出 System.ArgumentException 异常时设置断点。

!StopOnException -derived System.Exception ,表示对从 System.Exception 派生下来的任意异常都设置一个断点。

B、眼见为实

1)、NTSD 调试

调试源码:ExampleCore_3_1_6

编译项目,打开【Visual Studio 2022 Developer Command Prompt v17.9.2】命令行工具,输入命令【NTSD E:\Visual Studio 2022\Source\Projects\AdvancedDebug.NetFramework.Test\ExampleCore_3_1_6\bin\Debug\net8.0\ExampleCore_3_1_6.exe】。

打开【NTSD】调试器。

使用【g】命令运行调试器,直到调试器抛出异常,调试器中断执行。

我们使用【kb】命令,查看托管调用栈的栈回溯。

0:000>kb

RetAddr : Args to Child : Call Site

00007ffb`00a9ca6f : 000001b8`72c0aca8 0000002c`9517e710 0000002c`9517ea00 00007ffb`00a7bbb4 : KERNELBASE!RaiseException+0x6900007ffb`00a9c129 :00000000`70000185 00007ffb`00d961c8 0000002c`9517eb88 0000002c`9517ed28 : coreclr!RaiseTheExceptionInternalOnly+0x26b00007ffa`a0fc2416 : 000001b8`72c0aca8 000001f9`04c913c8 000001b8`700fa1e800000000`00000040 : coreclr!IL_Throw+0xb900007ffa`a0fc1afd : 000001b8`72c09ce000000000`00000000 000001b8`6e7af410 000001b8`72c09c38 : 0x00007ffa`a0fc2416

00007ffb`00b2a1a3 : 000001b8`72c08ea0 0000002c`9517f128 0000002c`9517f128 0000002c`9517ed19 :0x00007ffa`a0fc1afd

00007ffb`00ab14c9 :00000000`00000000 00000000`00000130 0000002c`9517ed28 00007ffb`009da456 : coreclr!CallDescrWorkerInternal+0x83(Inline Function) :--------`-------- --------`-------- --------`-------- --------`-------- : coreclr!CallDescrWorkerWithHandler+0x5600007ffb`009d75ac : 0000002c`9517eda800000000`00000000 00000000`00000048 00007ffb`00ac28a6 : coreclr!MethodDescCallSite::CallTargetWorker+0x2a1(Inline Function) :--------`-------- --------`-------- --------`-------- --------`-------- : coreclr!MethodDescCallSite::Call+0xb00007ffb`009d6f7a : 000001b8`72c08ea0 000001b8`72c08ea000000000`00000000 0000002c`9517f128 : coreclr!RunMainInternal+0x11c00007ffb`009d6b17 : 000001b8`6e7af410 000001b8`00000000 000001b8`6e7af410 00000000`00000000 : coreclr!RunMain+0xd200007ffb`009d7321 :00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000130 : coreclr!Assembly::ExecuteMainMethod+0x1bf00007ffb`00ae7768 :00000000`00000001 0000002c`9517f301 0000002c`9517f350 00007ffb`86ff23ea : coreclr!CorHost2::ExecuteAssembly+0x28100007ffb`87012c36 : 000001b8`6e780fd0 000001b8`6e78031000000000`00000000 000001b8`6e780310 : coreclr!coreclr_execute_assembly+0xd8(Inline Function) :--------`-------- --------`-------- --------`-------- --------`-------- : hostpolicy!coreclr_t::execute_assembly+0x2a00007ffb`87012f1c : 000001b8`6e76bcc8 0000002c`9517f579 00007ffb`8704c9c0 000001b8`6e76bcc8 : hostpolicy!run_app_for_context+0x59600007ffb`8701385a :00000000`00000000 000001b8`6e76bcc0 000001b8`6e76bcc0 00000000`00000000 : hostpolicy!run_app+0x3c00007ffb`b3e2b5c9 : 000001b8`6e77f438 000001b8`6e77f32000000000`00000000 0000002c`9517f679 : hostpolicy!corehost_main+0x15a00007ffb`b3e2e066 : 000001b8`6e77e330 0000002c`9517fa0000000000`00000000 00000000`00000000 : hostfxr!execute_app+0x2e900007ffb`b3e302ec : 00007ffb`b3e625f8 000001b8`6e77cb40 0000002c`9517f940 0000002c`9517f8f0 : hostfxr!`anonymous namespace'::read_config_and_execute+0xa6

00007ffb`b3e2e644 : 0000002c`9517fa00 0000002c`9517fa20 0000002c`9517f971 000001b8`6e77cf60 : hostfxr!fx_muxer_t::handle_exec_host_command+0x16c00007ffb`b3e285a0 : 0000002c`9517fa20 000001b8`6e77c44000000000`00000001 000001b8`6e760000 : hostfxr!fx_muxer_t::execute+0x494

*** WARNING: Unable to verify checksum forapphost.exe

00007ff6`5faef998 : 00007ffb`d241f4e8 00007ffb`b3e29b10 0000002c`9517fbc0 000001b8`6e77c130 : hostfxr!hostfxr_main_startupinfo+0xa000007ff6`5faefda6 : 00007ff6`5fafb6c000000000`00000007 000001b8`6e76bcc0 00000000`0000005e : apphost!exe_start+0x87800007ff6`5faf12e8 :00000000`00000000 00000000`00000000 000001b8`6e76bcc0 00000000`00000000 : apphost!wmain+0x146(Inline Function) :--------`-------- --------`-------- --------`-------- --------`-------- : apphost!invoke_main+0x2200007ffb`d33f6fd4 :00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : apphost!__scrt_common_main_seh+0x10c00007ffb`d4b7cec1 :00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : KERNEL32!BaseThreadInitThunk+0x14

00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : ntdll!RtlUserThreadStart+0x21

0:000>

接下来,我们找到

KERNELBASE

!RaiseException

函数(

000001b8`72c0aca8

)的第一个参数,在该地址上执行【!dumpobj】命令,查看异常详情。

1 0:000> !DumpObj 000001b8`72c0aca82 Name: System.ArgumentException3 MethodTable: 00007ffaa10467b04 EEClass: 00007ffaa0f8cdf85 Tracked Type: false

6 Size: 136(0x88) bytes7 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll8 Fields:9 MT Field Offset Type VT Attr Value Name10 0000000000000000 4000264 8 ...ection.MethodBase 0 instance 0000000000000000_exceptionMethod11 00007ffaa0faec08 4000265 10 System.String 0instance 000001f904c913c8 _message12 00007ffaa1043060 4000266 18 ...tions.IDictionary 0 instance 0000000000000000_data13 00007ffaa1040820 4000267 20 System.Exception 0 instance 0000000000000000_innerException14 00007ffaa0faec08 4000268 28 System.String 0 instance 0000000000000000_helpURL15 00007ffaa10aa858 4000269 30 System.Byte[] 0instance 000001b872c0ad78 _stackTrace16 00007ffaa10aa858 400026a 38 System.Byte[] 0 instance 0000000000000000_watsonBuckets17 00007ffaa0faec08 400026b 40 System.String 0 instance 0000000000000000_stackTraceString18 00007ffaa0faec08 400026c 48 System.String 0 instance 0000000000000000_remoteStackTraceString19 00007ffaa0efc4d8 400026d 50 System.Object[] 0 instance 0000000000000000_dynamicMethods20 00007ffaa0faec08 400026e 58 System.String 0 instance 0000000000000000_source21 00007ffaa0fa8b78 400026f 60 System.UIntPtr 1instance 00007FFAA0FC2415 _ipForWatsonBuckets22 00007ffaa0fa70a0 4000270 68 System.IntPtr 1 instance 0000000000000000_xptrs23 00007ffaa0f31188 4000271 70 System.Int32 1 instance -532462766_xcode24 00007ffaa0f31188 4000272 74 System.Int32 1 instance -2147024809_HResult25 00007ffaa0faec08 4000383 78 System.String 0 instance 0000000000000000_paramName26 0:000>

以上就是异常的详情,如果我们想查看具体提示消息,可以针对 _message 域的地址

000001f904c913c8

再次执行【!DumpObj】命令。

1 0:000> !dumpobj 000001f904c913c82 Name: System.String3 MethodTable: 00007ffaa0faec084 EEClass: 00007ffaa0f8a5005 Tracked Type: false

6 Size: 58(0x3a) bytes7 File: C:\Program Files\dotnet\shared\Microsoft.NETCore.App\8.0.2\System.Private.CoreLib.dll8 String: Obj cannot be null

9 Fields:10 MT Field Offset Type VT Attr Value Name11 00007ffaa0f31188 400033b 8 System.Int32 1 instance 18_stringLength12 00007ffaa0f3b538 400033c c System.Char 1instance 4f _firstChar13 00007ffaa0faec08 400033a c8 System.String 0 static 000001f904c90008 Empty

【!dumpobj】命令有些繁琐,我们可以直接使用【!PrintException】命令输出异常信息。

1 0:000> !PrintException 000001b8`72c0aca82 WARNING: SOS needs to be upgraded for thisversion of the runtime. Some commands may not work correctly.3 For more information see https://go.microsoft.com/fwlink/?linkid=2135652

4

5 Exception object: 000001b872c0aca86 Exception type: System.ArgumentException7 Message: Obj cannot be null

8 InnerException: <none>

9 StackTrace (generated):10 SP IP Function11 0000002C9517E9C0 00007FFAA0FC2415 ExampleCore_3_1_6!ExampleCore_3_1_6.ObjTypes.ThrowException(ExampleCore_3_1_6.ObjTypes)+0x85

12 0000002C9517EA10 00007FFAA0FC1AFC ExampleCore_3_1_6!ExampleCore_3_1_6.ObjTypes.Main(System.String[])+0x1cc

13

14 StackTraceString: <none>

15 HResult: 80070057

在这里看的很清楚,包括异常的类型(

Exception type

:

System.ArgumentException

),异常的地址(Exception

object

: 000001b872c0aca8

),异常抛出的方法(ExampleCore_3_1_6!ExampleCore_3_1_6.ObjTypes.ThrowException)等。

当然,我们可以使用【!threads】或者【!t】命令输出所有托管线程的信息,包括托管线程抛出的最有一个异常。

【!threads】命令执行的效果。

1 0:000> !threads2 ThreadCount: 3

3 UnstartedThread: 0

4 BackgroundThread: 2

5 PendingThread: 0

6 DeadThread: 0

7 Hosted Runtime: no8 Lock9 DBG ID OSID ThreadOBJ State GC Mode GC Alloc Context Domain Count Apt Exception10 0 1 1190 000001B86E7AF410 2a020 Preemptive 000001B872C0ADF0:000001B872C0C638 000001B86E7F1530 -00001MTA System.ArgumentException 000001b872c0aca811 6 2 3b64 000001B8700EDDA0 21220 Preemptive 0000000000000000:0000000000000000 000001B86E7F1530 -00001Ukn (Finalizer)12 7 3 1630 000001B86E7BBF00 2b220 Preemptive 0000000000000000:0000000000000000 000001B86E7F1530 -00001 MTA

红色标注的就是 ID 为 1 的托管线程抛出的异常(

System.ArgumentException

),异常的地址:

000001b872c0aca8

。

2)、Windbg Preview 调试

调试源码:ExampleCore_3_1_6

编译项目,打开 Windbg,点击【文件】----》【launch executable】附加程序,打开调试器的界面,程序已经处于中断状态。我们使用【g】命令,继续运行程序,直到我们的控制台程序抛出一个异常,调试器停止执行。