Visual Studio调试XSLT

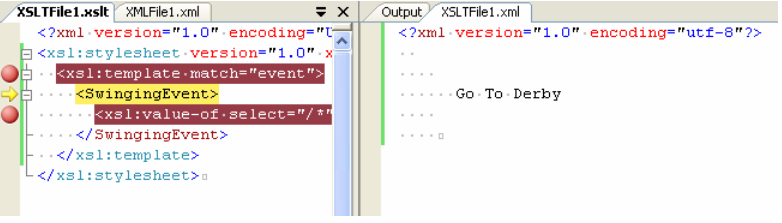

Visual Studio是一个很大的工具。很容易遗漏一些有用的特性。希望XSLT调试器不会错过。在下面,您可以看到调试器正在运行,因为xslt转换正在应用于某些XML。(请原谅我在示例中使用的毫无意义的XSLT。我有很长一段时间没有机会使用XSLT了。)

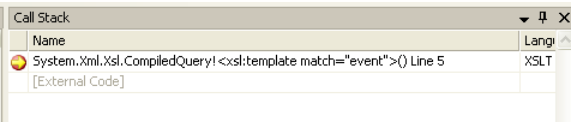

XSLT调试对我来说很有趣,因为它大部分是托管调试器。XSLT编译为msil,托管调试器用于提供断点和单步执行等功能。打开“模块”窗口可以看到这一点。在最后一列中,您将看到该进程是一个名为Microsoft.XSLDebugProxy.exe的托管进程,并且将有一些模块加载名称,如System.Xml.Xsl.CompiledQuery.1。所有调试器窗口都按预期工作:callstack、locals、immediate、threads、modules。您可以在下面的调用堆栈中看到我的无意义示例:

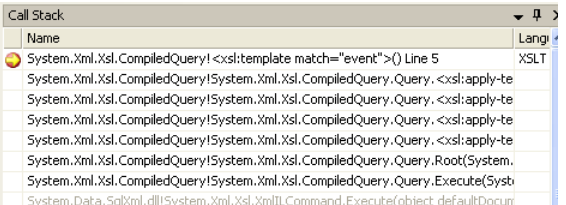

然而!转到callstack窗口并右键单击以获取上下文菜单。将有一个名为Show External Code的项。选择这个选项,您可以在之前隐藏的callstack窗口中看到很多内容。灰色的帧是因为该程序集没有调试信息(pdb文件),这就是为什么这些帧以前被标记为“外部代码”的原因。已编译的查询帧被隐藏,因为XSLT编译器在它们上放置了一个属性,告诉调试器它们不感兴趣。使用扩展视图,您现在可以看到已编译的查询和调度它的代码。

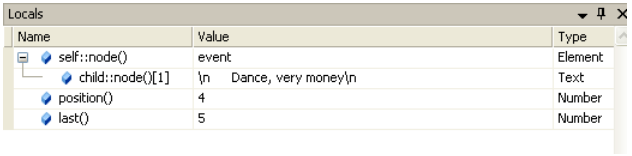

然而,尽管这很有趣,但它不太可能帮助您了解XSLT中的错误。但是,“局部”窗口似乎是更有用的窗口之一,它可以帮助您查看应用变换时发生的情况。