从头开始——重新布置渗透测试环境的过程记录(From Windows To Mac)

因为疫情和工作的原因,2022年整整一年我基本没有深度参与过网络安全和渗透测试相关的工作。

背景:之前因为使用习惯,一直使用的是ThinkPad X1 Extreme,可联想的品控实在拉胯,奈何ThinkPad使用了不到两年就出现了键盘失灵、间歇卡顿等等问题。后续购入了HP的暗影精灵8 Plus,可由于这类游戏本的重量实在是感人……遂翻出了一直在手边吃灰的2019款Macbook Pro。

自2019年下半年开始兼职从事网络安全相关工作开始,还是接触CTF、AWD竞赛更多一点,除了2019年至2021年间参加了几次各级单位组织的实战攻防演习以外几乎对渗透测试、漏洞挖掘工作没有涉及。

2023年初,因为所在单位派我到北京某单位开展网络安全的相关工作,为期半年,故准备重新学习、整理渗透测试和其他网络安全领域的工作内容。综合考虑还是搬出了吃灰的Macbook来开展相关工作。

那么就从布置Mac下的渗透测试环境开始吧!!!

1、虚拟机的布置

虚拟机环境:Vmare Fusion + Kali

在Mac上我使用了Vmare Fusion作为虚拟机软件

Kali镜像下载地址:

https://www.kali.org/get-kali/#kali-platforms

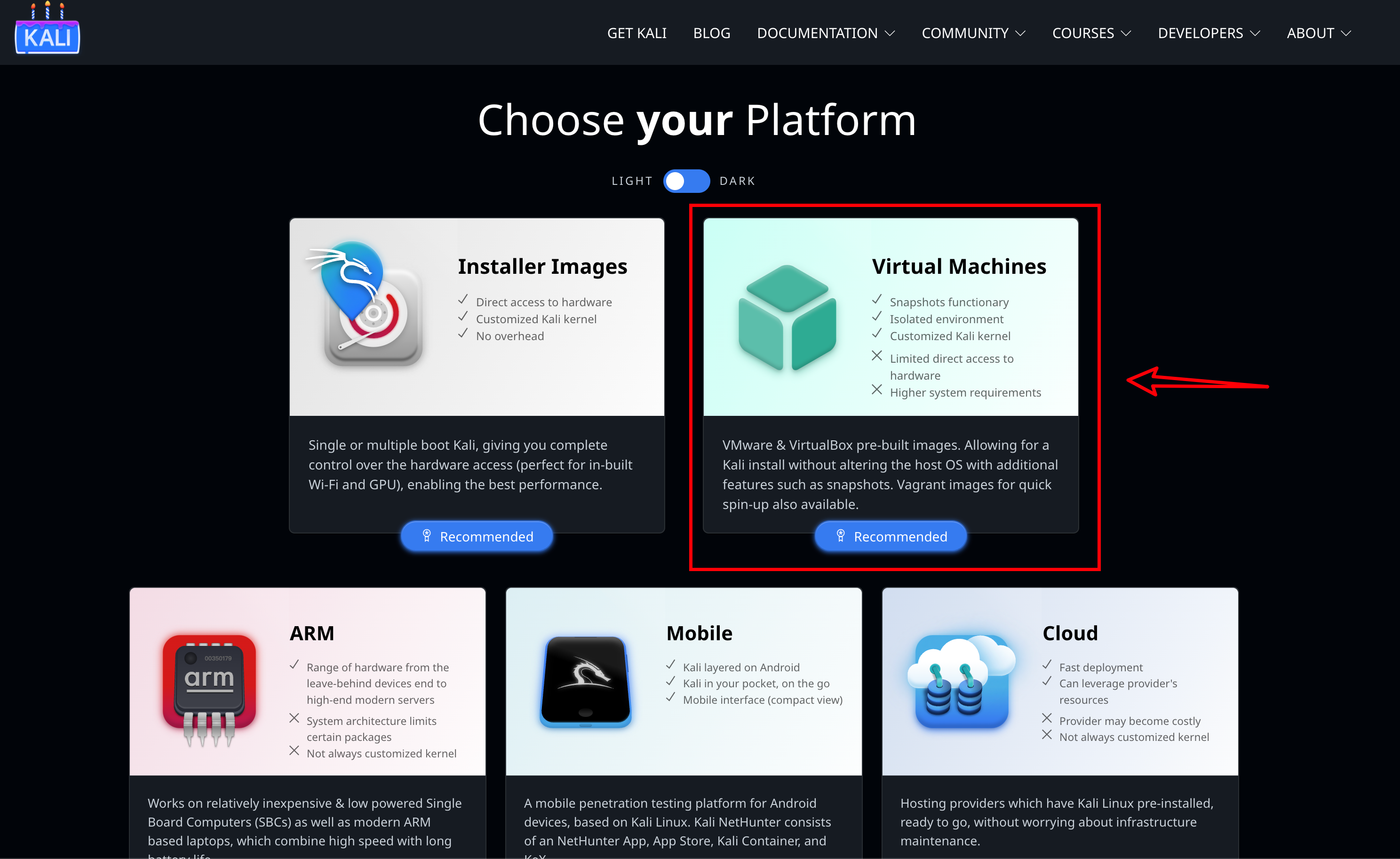

因为是在虚拟机中安装Kali的镜像,所以直接选择右边的Virtual Machines选项就可以,点击即可跳转到对应的下载链接,选择Vmare直接下载即可。完成下载后,使用解压工具解压到文件夹后,双击打开即可开启虚拟机。

2、漏洞扫描程序Nessus

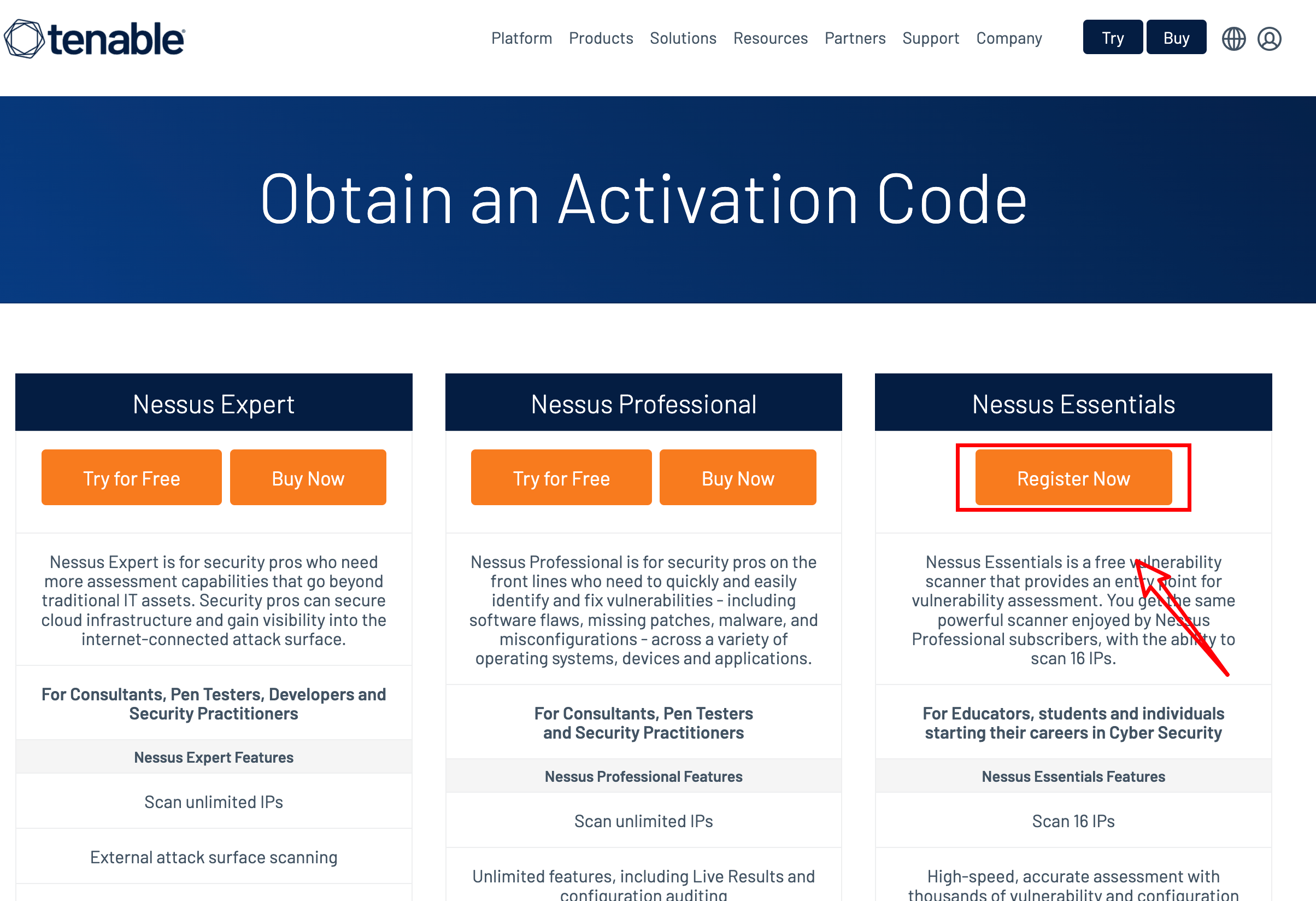

Nessus主要分为三个版本:Expert、Professional、Essentials。

其中,Essentials为家用版,可以在Nessus官网直接注册获取激活密钥。

Nessus官网链接:

https://www.tenable.com/products/nessus

因为Nessus在Web界面安装过程中,需要用到激活密钥,可以直接到该链接:

http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code

按照说明一步一步操作将激活密钥发送到你的邮箱中。

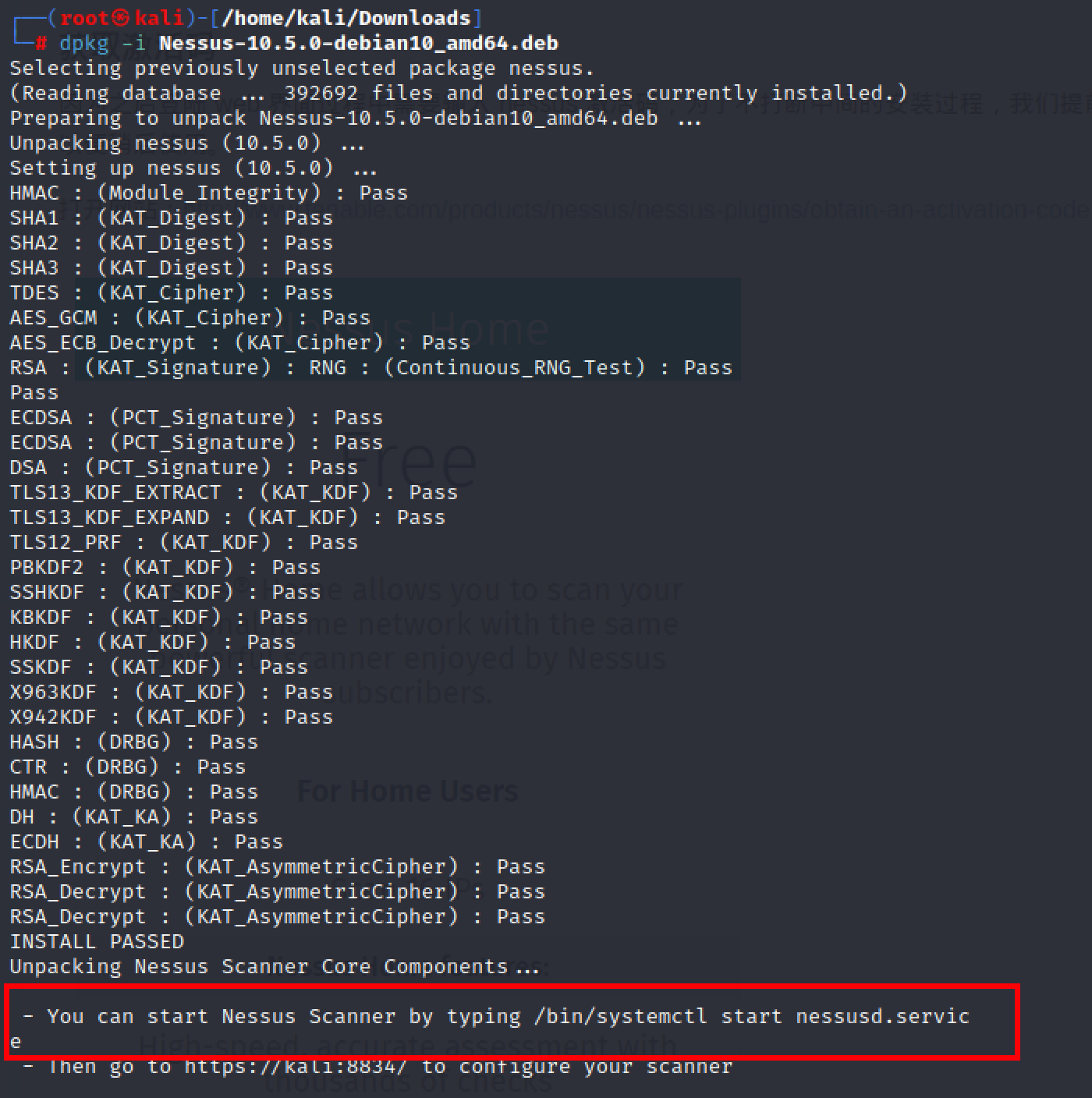

下载玩安装包后,使用命令:

sudo dpkg -i {安装包文件名}

完成Nessus的安装,安装成功后可看到如下提示:

注意一下倒数第二行的提示,这是你后续运行启动Nessus的命令。然后使用该命令:

/bin/systemctl start nessusd.service

启动Nessus的服务,直接在虚拟机本机浏览器中输入:

https://kali:8834/

或在其他可联通的计算机浏览器输入: https://{Kali虚拟机主机ip地址}:8834 即可访问Nessus的Web管理界面。

(后续待更新……)